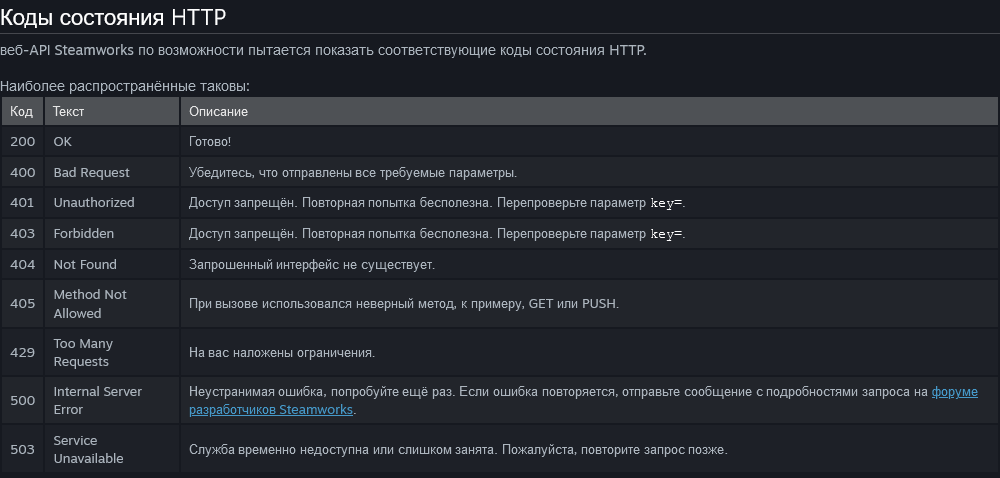

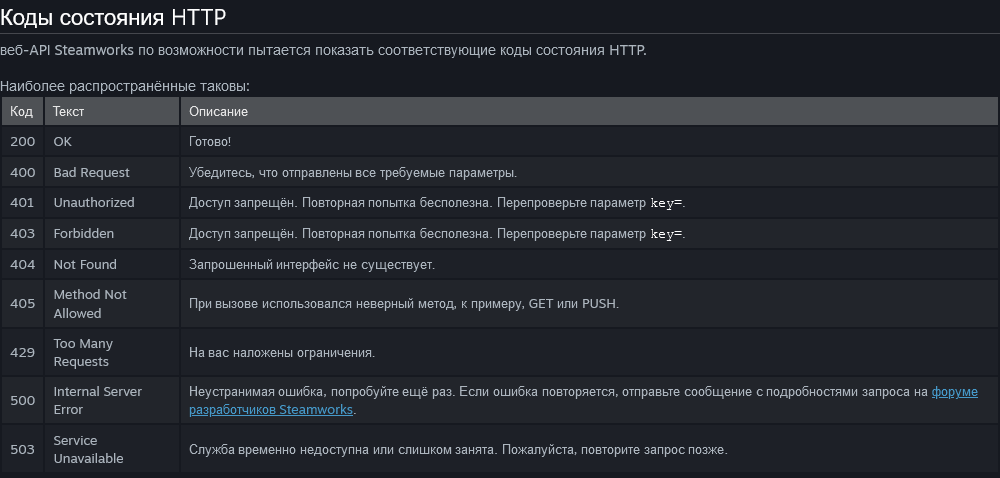

API может быть перегружено, есть лимит запросов в минуту, после которого АПИ не отвечает. Где то в документации описан этот момент. Уж точно не помню в чем проблема, то ли тяжелые запросы то ли их частота, а может и комбинация этих фактов. Обрабатывайте код ответа и выжидайте таймаут перед следующим. А если Ваш ИП серый, то поведение АПИ в этом млучае может быть непредсказуемым (соседи выберут лимит по запросам)

P.S. У Вас 404 - не найдено. Не помню, что отдает не авторизованным.

PSS Не поленился, посмотрел.

Комментарий про инстаграм великолепен, 100%. У ТС все плохо ...

https://steamcommunity.com/inventory/7656119806107...