Поскольку резолвинг DNS происходит корректно, промышленно готовых вариантов остаётся три:

1. Провайдерский DPI: наверняка он уже есть у всех провайдеров в том или ином виде.

Логически DPI обычно включается в разрыв линка между ядром и NAT.

Физически зачастую тоже.

Кроме обычных шейпинга и подсчёта трафика per-subscriber, там реализован набор ALG (Application Layer Gateway), которые представляют из себя, фактически, прозрачные прокси для типичных протоколов: HTTP, FTP, DNS и т.д.

Как правило, ALG умеют не только реагировать на определённые значения полей, но и вмешиваться в процесс передачи данных.

Количество ALG зависит от навороченности DPI; в Procera даже World of Warcraft есть )

Ну а уж подмена HTTP-страницы - пожалуй, самая используемая функция HTTP ALG.

2. Наколенное решение раз:

Описано у

none7

Завести у себя в сети сервер с ip-адресами, совпадающими с Ip-адресами Вконтакта (ну, или NAT'ить все запросы к нему на сервер-заглушку, что примерно то же самое) - вполне себе решение, если надо заблокировать сервис целиком, а не отдельные страницы на нём.

Но если вдруг ваши политики наберутся дурости у наших, и список блокируемых ресурсов начнёт расти, провайдеры взвоют этот вариант поддерживать )

3. Наколенное решение два:

На самом деле, в России есть свой список блокируемых ресурсов (т.н. список Роскомнадзора) с сотнями тысяч URL.

Выяснилось, что таким количеством записей множество провайдерских DPI попросту давится, поэтому эта задача зачастую решается следующим образом: заводятся отдельные серверы, подключаемые непосредственно к провайдерским BR (Border router'ам).

Задачи серверов:

- заглотить список блокируемых ресурсов, выдрать оттуда имена доменов и разрезолвить их в ip-адреса; адресов получается несколько десятков тысяч

- полученные адреса через OSPF или BGP сливаются в BR. BR - он большой, спокойно держит BGP Full View, поэтому 10-20-50k лишних префиксов для него - капля в море

Получается, что весь трафик в сторону ip-адресов, на которых находится хотя бы одна заблокированная страница, теперь льётся на эти серверы.

Казалось бы, фиг какой сервер всё это переварит, но их можно плодить десятками: срабатывает ECMP/Load Balancing на уровне маршрутизации, и трафик размазывается между серверами примерно поровну.

На самих серверах Linux, а в Linux - squid в transparent mode и iptables )

Соответственно:

- tcp port 80 силами iptables отправляется в сквид, где каждый запрошенный абонентом URL ищется в списке блокированных ресурсов

- в tcp port 443 проверяется SNI чтобы понять, пропускать трафик дальше, или резать к такой-то матери

- весь остальной трафик (и пинги, угу) пропускается насквозь без изменения

Trello - хорош для стартапов из-за супер удобного интерфейса, возможности ассайнить таски, создавать проекты с чек-листами.

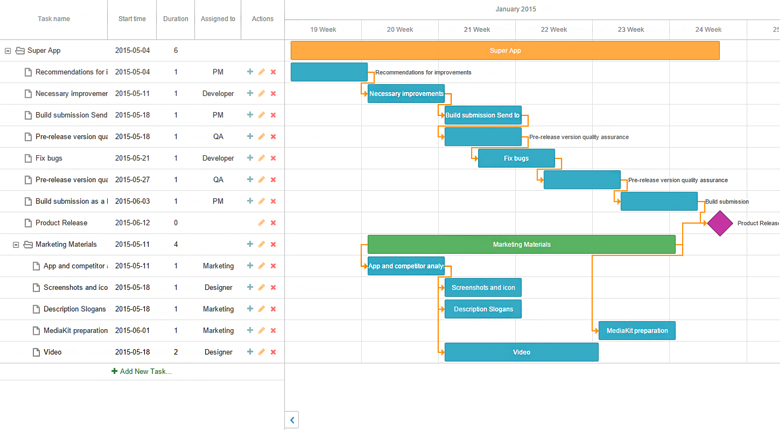

Trello - хорош для стартапов из-за супер удобного интерфейса, возможности ассайнить таски, создавать проекты с чек-листами. Redmine - когда пользовались не были достойно реализованы гант чарты. Понравилась возможность ставить таски с дедлайнами. Удобные нотификации: можно быстро отследить, какие таски сейчас на тебе и какие по ним сроки.

Redmine - когда пользовались не были достойно реализованы гант чарты. Понравилась возможность ставить таски с дедлайнами. Удобные нотификации: можно быстро отследить, какие таски сейчас на тебе и какие по ним сроки.