Есть ли решения, где предусмотрено автоматическое уничтожение информации при попытке вскрытия?

Есть, но редкие и специфические, а потому баснословно дорогие.

Худший сценарий: внезапное отключение питания и хищение сервера вместе с жёсткими дисками. Могут ли они потом сами стереть информацию на себе?

Стирание информации невозможно сделать быстро - это долгий процесс - по времени занимает не меньше чем запися аналогичного объема информации.

Террабайт у вас будет уничтожаться несколько часов.

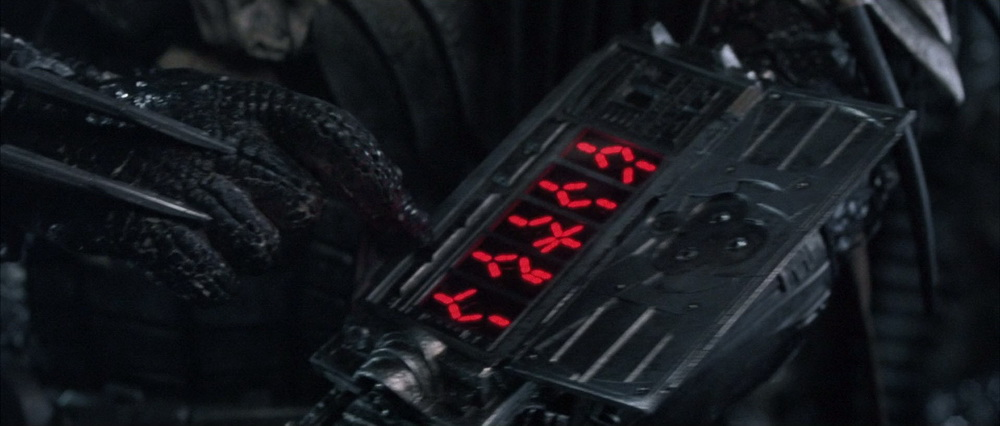

Поэтому ее не стирают а уничтожают вместе с носителем. Чаще всего физическое разрушение.

Но проще всего - банальное шифрование.

И информацию уничтожать не надо.

Способ бесплатный, уничтожает возможность доступа к информации мгновенно, удобный, и быстро реализуемый.

И главное - самый надежный.

По поводу вскрытия - датчики вскрытия есть на многих десткопных мат. платах, и на большинстве серверных.

Ну и отдельно можно купить при желании, или даже не покупать а сделать самому - там же элементарная схема.