Возьмите самый дешёвый свитч и не мучайтесь.

Но если хочется поизвращаться, то настраивайте всё для полноценного роутинга.

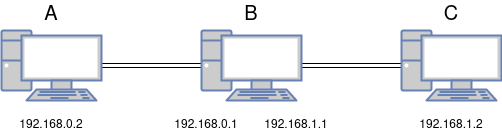

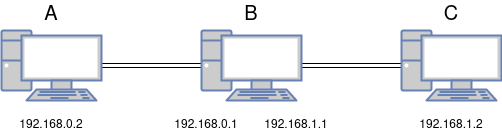

На каждой стороне нужно создать отдельную сеть:

На компьютере A настроить маршрут в сеть 192.168.1.0/24 через 192.168.0.1 либо сделать 192.168.0.1 маршрутом по умолчанию (шлюзом).

route -p add 192.168.1.0 mask 255.255.255.0 192.168.0.1

На компьютере С настроить маршрут в сеть 192.168.0.0/24 через 192.168.1.1 либо сделать 192.168.1.1 маршрутом по умолчанию.

route -p add 192.168.0.0 mask 255.255.255.0 192.168.1.1

На компьютере B включить маршрутизацию между сетями.

reg add HKLM\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters /v IPEnableRouter /t REG_DWORD /d 1 /f