второй с 1с 8.8такой версии нет. :) 1С 8.3, наверное.

купить допустим станцию йотаДа, хоть MTS, хоть Beeline, хоть Tele2; ключевое условие - белый адрес (в идеале статический белый, но не обязательно, можно просто белый), который вы можете дополнительно оплачивать Йоте, если Йота готова его предоставить. Если Йота не готова, то средствами VPN до любого сервера, на котором есть белый адрес (это может быть арендованная VPS, это может быть интернет в вашем же магазине (как ни странно), это может быть домашний интернет кого-то из сотрудников,..)

В логах пишет порт подключен-порт отключен в цикле.Налицо физическая потеря линка. Два варианта.

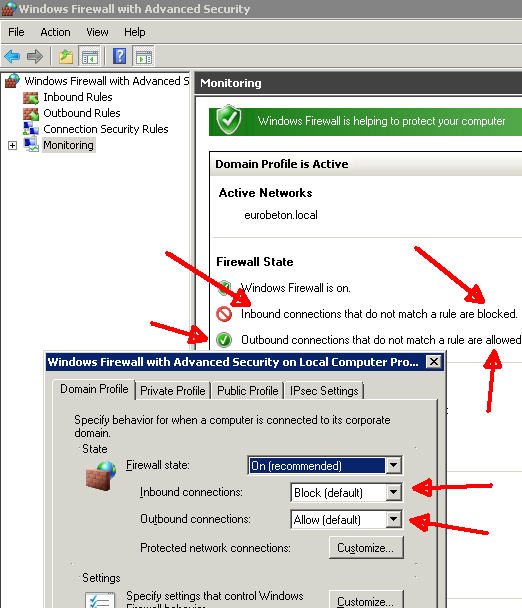

если правила не заданы как в мом примере просто ("белая пустота") то как я буду знать как обрабатывает их firewall ? пропускает он трафик или нет вот в чем загвоздказагвоздки нет, это настраивается по вашему выбору. Но это сложно: надо собрать волю в кулак, глубоко вдохнуть и сделать пару кликов мышкой (посмотреть состояние в два раза проще - хватит одного клика).

Посоветуйте пожалуйста куда копатьКопайте в сторону конфликта IP-адресов (выдаваемых по DHCP).

Building on the last example, one might attempt the so-called ‘‘kill-switch’’, in order to prevent the flow of unencrypted packets through the non-WireGuard interfaces, by adding the following two lines ‘PostUp‘ and ‘PreDown‘ lines to the ‘[Interface]‘ section:

PostUp = iptables -I OUTPUT ! -o %i -m mark ! --mark $(wg show %i fwmark) -m addrtype ! --dst-type LOCAL -j REJECT

PreDown = iptables -D OUTPUT ! -o %i -m mark ! --mark $(wg show %i fwmark) -m addrtype ! --dst-type LOCAL -j REJECT

В интернет из ЛВС выходим через шлюз на линуксах. Проброс портов долго делать и надо разобраться.Поскольку "долго", то вряд ли там настроен firewall (в правилах которого в основном и пришлось бы разбираться), а раз так, то можно попробовать одной строкой пробросить (согласитесь, что одна строка - это не очень долго и не очень сложно). Без сохранения изменений. Т.е. если что-то пойдёт не так, просто перезагрузите линукс и будет как было.

sudo iptables -t nat -I PREROUTING ! -s 192.168.1.0/24 -p tcp --dport 8000 -j DNAT --to-destination 192.168.1.234:80Интересует даже не точная инструкция, а просто направление, куда двигаться, что изучитьhttps://wiki.mikrotik.com/wiki/Manual:IP/Firewall/...

Все конечные узлы сети должны находится в одной подсети.Без этого условия было бы проще, ну да ладно, придётся отказаться от решений на L3 и смотреть, что можно сделать на L2.

Проинформируйте меня пожалуйстаИнформирую: да, Wi-Fi может справиться. Пара условий:

Мне надо сделать без виртуалки.Имеете в виду без VPN?

есть такой девайс