Доброго времени суток!

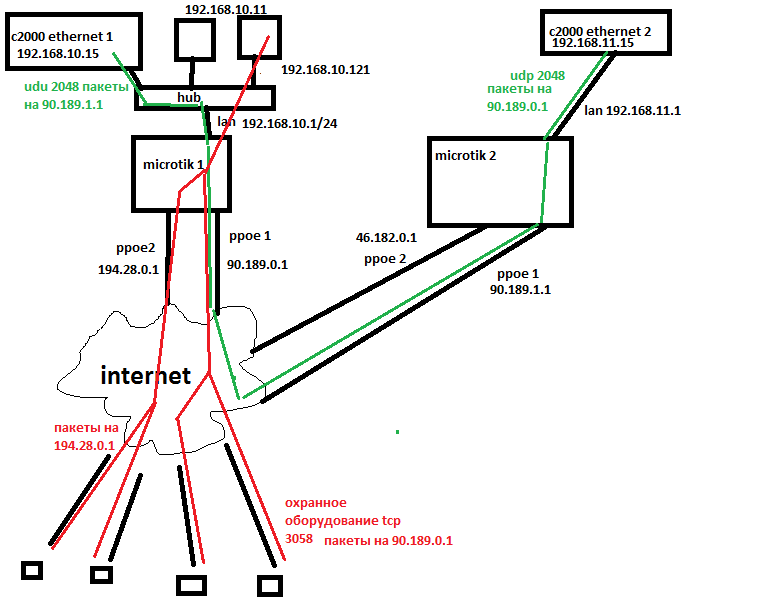

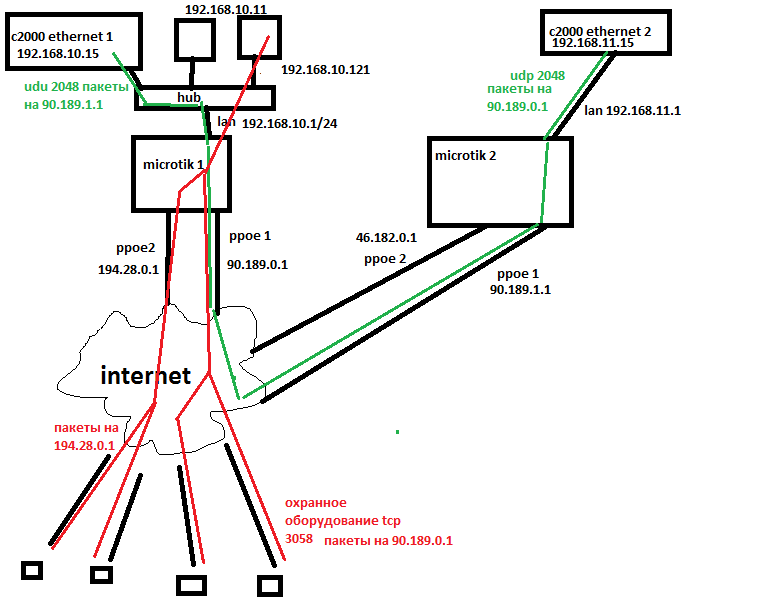

Помогите пожалуйста в решение проблемы, есть два микротика rb-750, стоят в разных офисах, настроены одинаково, у каждого по два интернета и по одной локльной сети.

Локалка на обоихмикротиках работает через 1 й порт

Интернет через 2й и 3й порты,

На обоих микротиках настроен nat masqrade masquerade.

Есть охранняемые объекты на которых стоит оборудование которое по tcp порт 3058 шлет пакеты на белые статические адреса 1 го микротика, пакеты приходят на роутер firewall настроен так что пропускает их, через nat настроен проброс порта 3058 на локальный хост, все работает, все хорошо.

Так же есть оборудование С2000 ethernet один блок подключен к локалке 1го микротика второй блок к локалке второго миротика, эти блоки общаются между собой только по udp порт 2048, так же для этого порта на обоих микротиках стоит проброс на локальный хост вот ниже картинка как все есть.

По данной схеме все работает все хорошо, но стоит отвалиться первому ppoe на любом microtike и все басты карапизики, связи между двумя c2000ehernet нету. Такая ситуация часто случается, было решено поднять два gre туннеля с резервированием, а оборудование c2000 настроить отправлять пакеты не на белый статический адрес в инете а на прямую в удаленную локалку.

Для начала сделал один тунель настроил маршрутизацию, и ни чего не работает но при этом на первом микротике теряется интернет и пакеты по tcp 3058 то идут то не идут!

Настройки тунеля :

1й микротик

/interface gre add name=tunnel1 remote-address=90.189.0.1 local-address=192.168.5.1

/ip address

add address=192.168.5.1/30 interface=tunnel1

/ip route

add dst-address=192.168.11.0/24 gateway=192.168.5.2

2й микротик

/interface gre add name=tunnel1 remote-address =90.189.1.1 local-address=192.168.5.2

/ip address

add address=192.168.5.2/30 interface=tunnel1

/ip route

add dst-address=192.168.10.0/24 gateway=192.168.5.1

на 1-м c2000ethernet настраиваем слать пакеты на 192.168.11.15 шлюз микротиr 192.168.10.1

на 2-м c2000ethernet настраиваем слать пакеты на 192.168.10.15 шлюз микротиr 192.168.11.1

после проделанных настроек пакеты не пошли и пинг до виртуального ip адреса с одного микротика на второй не проходит, попробовал в настройках c2000 ethernet шлюз заменить на виртуальный адрес микротика тоже не работает! Люди добрые помоги пожалуйста что не так сделал?

Вот настройки firewall и nat первого микротика на втором все тоже самое:

/ip firewall nat

add action=masquerade chain=srcnat out-interface=pppoe-rostelecom

# pppoe-skat not ready

add action=masquerade chain=srcnat out-interface=pppoe-skat

add action=masquerade chain=srcnat out-interface=ether4-intertelecom

# pppoe-skat not ready

add action=netmap chain=dstnat dst-port=3058 in-interface=pppoe-skat \

protocol=tcp to-addresses=192.168.10.253 to-ports=3058

add action=netmap chain=dstnat dst-port=3058 in-interface=pppoe-rostelecom \

protocol=tcp to-addresses=192.168.10.253 to-ports=3058

# pppoe-skat not ready

add action=netmap chain=dstnat dst-port=3057 in-interface=pppoe-skat \

protocol=tcp to-addresses=192.168.10.254 to-ports=3057

add action=netmap chain=dstnat dst-port=3057 in-interface=pppoe-rostelecom \

protocol=tcp to-addresses=192.168.10.254 to-ports=3057

add action=netmap chain=dstnat dst-port=2048 in-interface=pppoe-rostelecom \

protocol=udp to-addresses=192.168.10.15 to-ports=2048

# pppoe-skat not ready

add action=netmap chain=dstnat dst-port=2048 in-interface=pppoe-skat \

protocol=udp to-addresses=192.168.10.15 to-ports=2048

add action=netmap chain=dstnat dst-port=2048 in-interface=ether4-intertelecom \

protocol=udp to-addresses=192.168.10.15 to-ports=2048

/ip firewall filter

add chain=input dst-port=8291 in-interface=ether1-local protocol=tcp

# pppoe-skat not ready

add chain=input in-interface=pppoe-skat protocol=icmp

# pppoe-skat not ready

add chain=input in-interface=pppoe-skat protocol=!icmp

add chain=input in-interface=pppoe-rostelecom protocol=icmp

add chain=input in-interface=pppoe-rostelecom protocol=!icmp

add chain=input in-interface=ether4-intertelecom protocol=icmp

add chain=input in-interface=ether4-intertelecom protocol=!icmp

add chain=input in-interface=ether1-local protocol=icmp

add chain=input in-interface=ether1-local protocol=!icmp

add chain=input dst-port=1723 protocol=tcp

add chain=input protocol=gre

add action=drop chain=input dst-port=53 protocol=udp

add action=drop chain=input

add chain=forward in-interface=ether1-local protocol=icmp

add chain=forward dst-port=21 in-interface=ether1-local protocol=tcp

add chain=forward dst-port=22 in-interface=ether1-local protocol=tcp

add chain=forward dst-port=53 in-interface=ether1-local protocol=udp

add chain=forward dst-port=123 in-interface=ether1-local protocol=udp

add chain=forward dst-port=80 in-interface=ether1-local protocol=tcp

add chain=forward dst-port=443 in-interface=ether1-local protocol=tcp

add chain=forward dst-port=5190 in-interface=ether1-local protocol=tcp

add chain=forward dst-port=2048 in-interface=ether1-local protocol=udp \

src-address=192.168.10.15

# no interface

add chain=forward in-interface=*E

# pppoe-skat not ready

add chain=forward dst-port=3057 in-interface=pppoe-skat out-interface=\

ether1-local protocol=tcp

add chain=forward dst-port=3057 in-interface=pppoe-rostelecom out-interface=\

ether1-local protocol=tcp

# pppoe-skat not ready

add chain=forward dst-port=3058 in-interface=pppoe-skat out-interface=\

ether1-local protocol=tcp

add chain=forward dst-port=3058 in-interface=pppoe-rostelecom out-interface=\

ether1-local protocol=tcp

add chain=forward dst-port=10003 in-interface=pppoe-rostelecom out-interface=\

ether1-local protocol=tcp

add chain=forward dst-port=2048 in-interface=pppoe-rostelecom out-interface=\

ether1-local protocol=udp

# pppoe-skat not ready

add chain=forward dst-port=2048 in-interface=pppoe-skat out-interface=\

ether1-local protocol=udp

add chain=forward dst-port=2048 in-interface=ether4-intertelecom \

out-interface=ether1-local protocol=udp

add chain=forward dst-address=89.188.108.102 dst-port=2226 in-interface=\

ether1-local protocol=tcp

add chain=forward dst-address=89.108.73.22 dst-port=2226 in-interface=\

ether1-local protocol=tcp

add chain=forward dst-address=176.119.17.11 dst-port=554,8000 in-interface=\

ether1-local protocol=tcp

add chain=forward connection-state=established,related

add action=drop chain=forward

add action=drop chain=forward comment=social disabled=yes layer7-protocol=\

social src-address-list=192.168.10.238