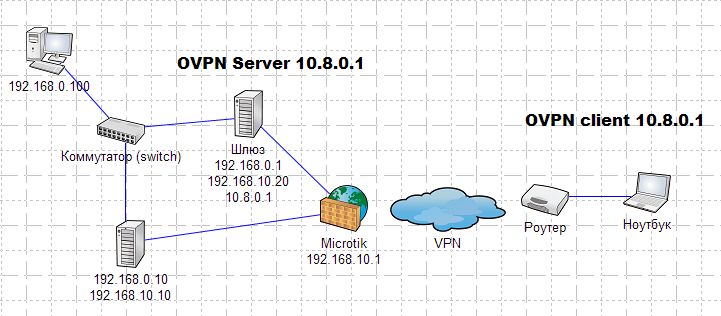

Есть задача дать доступ к серверу терминалов извне, оставлять открытым не хочу!

Лучшим решением придумывается OpenVPN туннель.

Настраиваю предельно просто, все на Windows.

конфиг сервера:

dev tun

proto tcp

port 443

ca ca.crt

cert server.crt

key server.key

dh dh1024.pem

topology subnet

server 10.8.0.0 255.255.255.0

push "route 192.168.0.0 255.255.255.0"

push "route 192.168.0.10 255.255.255.0"

client-to-client

cipher AES-128-CBC

mssfix

keepalive 10 120

verb 3

Конфиг клиента:

client

dev tun

proto tcp

remote 46.29.ХХХ.ХХХ 443 #микротик

ca ca.crt

cert admin.crt

key admin.key

cipher AES-128-CBC

nobind

persist-key

persist-tun

verb 3

Все подключается и работает, но только сервер RDP (192.168.0.10) никак не пингуется.

все остальные машины внутри сети доступны из туннеля без вопросов.

Чпокс наверное том, что сервер терминалов имеет шлюз по умолчанию 192.168.10.1, как и VPN сервер и маршруты не правильно идут?

netstat -r c VPN сервера:

C:\Users\Администратор>netstat -r

===========================================================================

Список интерфейсов

21...00 ff 2d f8 f6 6c ......TAP-Windows Adapter V9

16...ac 16 2d 88 07 c5 ......HP Ethernet 1Gb 4-port 331FLR Adapter #4

14...ac 16 2d 88 07 c4 ......HP Ethernet 1Gb 4-port 331FLR Adapter #3

1...........................Software Loopback Interface 1

13...00 00 00 00 00 00 00 e0 Адаптер Microsoft ISATAP #2

15...00 00 00 00 00 00 00 e0 Адаптер Microsoft ISATAP #3

17...00 00 00 00 00 00 00 e0 Адаптер Microsoft ISATAP #4

18...00 00 00 00 00 00 00 e0 Teredo Tunneling Pseudo-Interface

===========================================================================

IPv4 таблица маршрута

===========================================================================

Активные маршруты:

Сетевой адрес Маска сети Адрес шлюза Интерфейс Метрика

0.0.0.0 0.0.0.0 192.168.10.1 192.168.10.20 266

10.8.0.0 255.255.255.0 On-link 10.8.0.1 276

10.8.0.1 255.255.255.255 On-link 10.8.0.1 276

10.8.0.255 255.255.255.255 On-link 10.8.0.1 276

127.0.0.0 255.0.0.0 On-link 127.0.0.1 306

127.0.0.1 255.255.255.255 On-link 127.0.0.1 306

127.255.255.255 255.255.255.255 On-link 127.0.0.1 306

192.168.0.0 255.255.255.0 On-link 192.168.0.1 276

192.168.0.1 255.255.255.255 On-link 192.168.0.1 276

192.168.0.10 255.255.255.255 On-link 192.168.0.1 21

192.168.0.255 255.255.255.255 On-link 192.168.0.1 276

192.168.10.0 255.255.255.0 On-link 192.168.10.20 266

192.168.10.255 255.255.255.255 On-link 192.168.10.20 266

224.0.0.0 240.0.0.0 On-link 127.0.0.1 306

224.0.0.0 240.0.0.0 On-link 192.168.0.1 276

224.0.0.0 240.0.0.0 On-link 10.8.0.1 276

224.0.0.0 240.0.0.0 On-link 192.168.10.20 266

255.255.255.255 255.255.255.255 On-link 127.0.0.1 306

255.255.255.255 255.255.255.255 On-link 192.168.0.1 276

255.255.255.255 255.255.255.255 On-link 10.8.0.1 276

255.255.255.255 255.255.255.255 On-link 192.168.10.20 266

===========================================================================

Постоянные маршруты:

Сетевой адрес Маска Адрес шлюза Метрика

0.0.0.0 0.0.0.0 192.168.10.1 По умолчанию

===========================================================================

и с сервера терминалов:

C:\Users\1C>netstat -r

===========================================================================

Список интерфейсов

12...78 e3 b5 1a 8a 1f ......HP NC362i Integrated DP Gigabit Server Adapter #2

10...78 e3 b5 1a 8a 1e ......HP NC362i Integrated DP Gigabit Server Adapter

1...........................Software Loopback Interface 1

11...00 00 00 00 00 00 00 e0 Адаптер Microsoft ISATAP

13...00 00 00 00 00 00 00 e0 Адаптер Microsoft ISATAP #2

14...00 00 00 00 00 00 00 e0 Teredo Tunneling Pseudo-Interface

===========================================================================

IPv4 таблица маршрута

===========================================================================

Активные маршруты:

Сетевой адрес Маска сети Адрес шлюза Интерфейс Метрика

0.0.0.0 0.0.0.0 192.168.10.1 192.168.10.10 266

127.0.0.0 255.0.0.0 On-link 127.0.0.1 306

127.0.0.1 255.255.255.255 On-link 127.0.0.1 306

127.255.255.255 255.255.255.255 On-link 127.0.0.1 306

192.168.0.0 255.255.255.0 On-link 192.168.0.10 276

192.168.0.10 255.255.255.255 On-link 192.168.0.10 276

192.168.0.255 255.255.255.255 On-link 192.168.0.10 276

192.168.10.0 255.255.255.0 On-link 192.168.10.10 266

192.168.10.10 255.255.255.255 On-link 192.168.10.10 266

192.168.10.255 255.255.255.255 On-link 192.168.10.10 266

224.0.0.0 240.0.0.0 On-link 127.0.0.1 306

224.0.0.0 240.0.0.0 On-link 192.168.10.10 266

224.0.0.0 240.0.0.0 On-link 192.168.0.10 276

255.255.255.255 255.255.255.255 On-link 127.0.0.1 306

255.255.255.255 255.255.255.255 On-link 192.168.10.10 266

255.255.255.255 255.255.255.255 On-link 192.168.0.10 276

===========================================================================

Постоянные маршруты:

Сетевой адрес Маска Адрес шлюза Метрика

0.0.0.0 0.0.0.0 192.168.10.1 По умолчанию

===========================================================================

UPD: Клиенты, ессно. имеют IP 10.8.0.0/24

UPD2: трассировка с клиента на 192.168.0.10 идет сначала на 10.8.0.1 а потом теряется.