Имеется сеть в здании с кабинетами.

В этой сети главный роутер Mikrotik (RouterOS level 4) и коммутаторы D-link DES-1252.

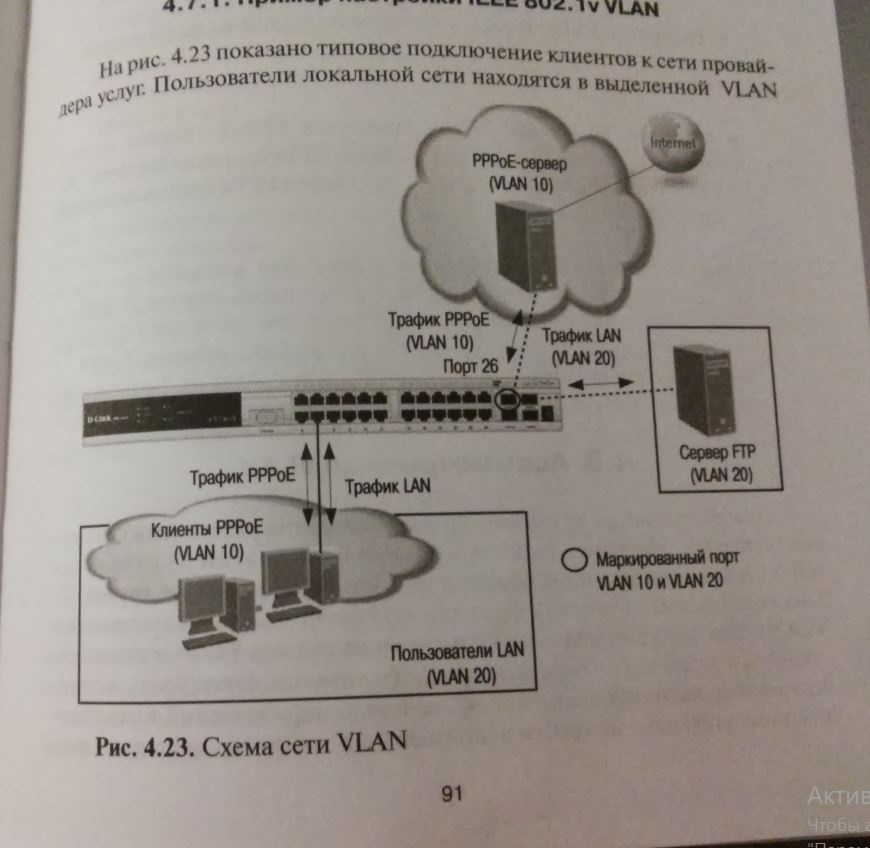

Это сеть неуправляема, на микротике поднят pppoe сервер и офисы для выхода в сеть каждый компьютер в каждом кабинете должен подключаться по pppoe, микротик ip-адреса не выдает и сам локального ip-адреса не имеет на порту, т.е. просто на уровне L2 раздаёт инет по pppoe.

В каждом кабинете от 1 до 4 розеток Ethernet, хочется сделать так, чтобы некоторые кабинеты были со своей подсетью с доступом в WAN и без доступа к другим подсетям. А другие кабинеты продолжили использовать pppoe.

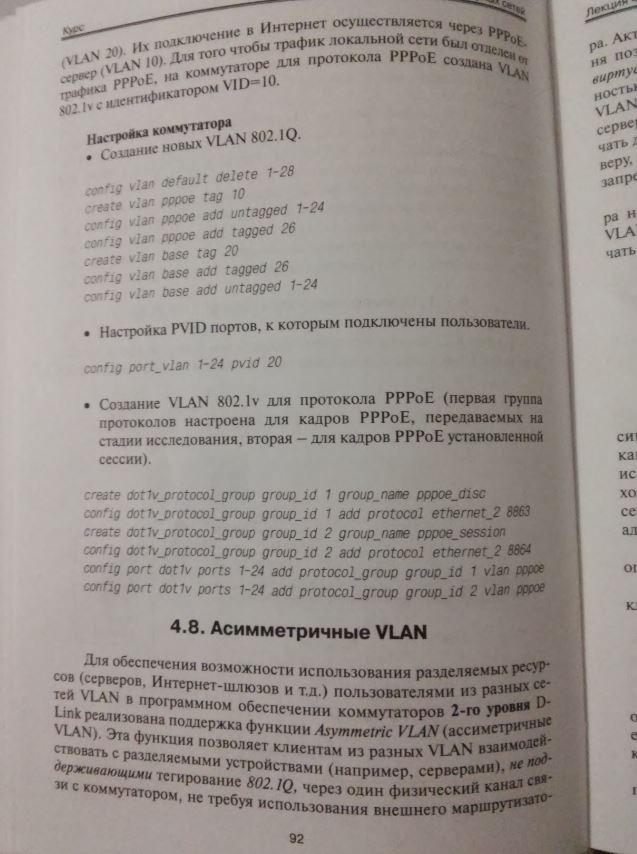

Например, кабинет 21 подсеть 10.0.21.0/24, кабинет 32 подсеть 10.0.32.0/24, кабинет 33 без подсети только pppoe. Как я понял, VLAN позволяет это сделать. Сейчас на коммутаторах везде по-умолчанию VLAN1, в котором все порты untagged.

А всего у каждого порта три режима: tagged, untagged, not member.

Я создал vlan2 и добавил туда три порта untagged (а в vlan1 сделал их not member), в итоге для хостов на этих портах появилась своя l2 сеть.

Но вот как сделать так, чтобы эта сеть видела микротик, но при этом не видела хосты из других vlanов, а микротик был для этой роутером(NAT), dhcp-сервером и шлюзом в Интернет непонятно. Так же может иногда потребоваться разрешить L3 трафик между несколькими кабинетами по выбору, это было б удобно делать с помощью разрешающих правил фаервола у Микротика.

Как правильно это реализовать?