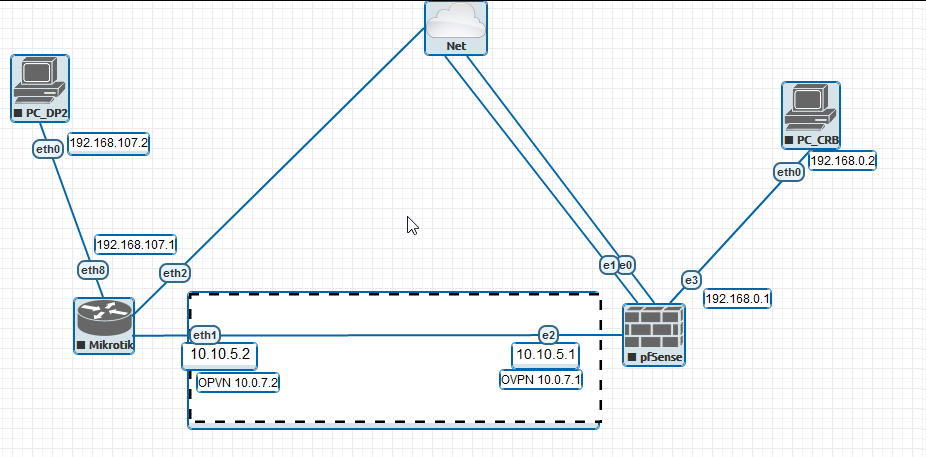

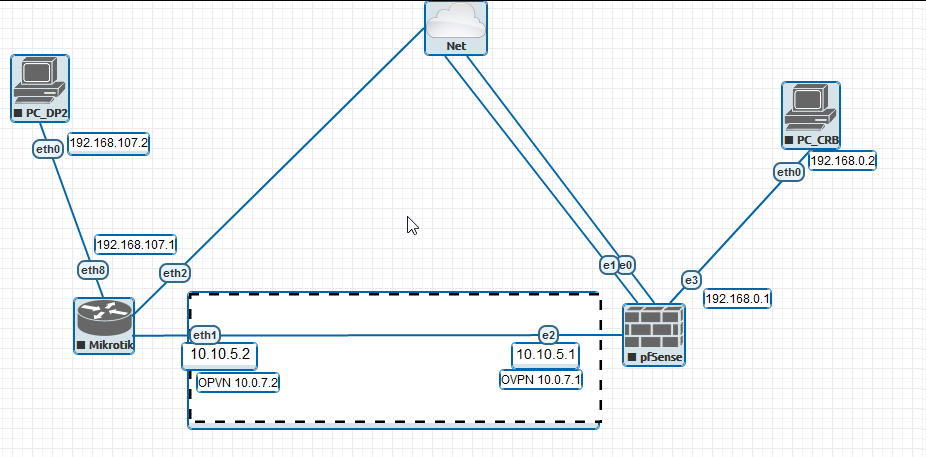

Делаю соединение двух офисов в eve-ng. С одной стороны в инет смотрит PFSense, с другой в инет смотрит микротик.

PC_DP2(192.168.107.2)-->(192.168.107.1)Mikrotick(10.10.5.2)<------->(10.10.5.1)PFSense(192.168.0.1)-->(192.168.0.2)PC_CRB

OVPN tunnel 10.0.7.0

пингуются так примерно

From PC_DP2 -

ping 192.168.107.1 - OK

ping 10.0.7.2 - OK

From PC_CRB

ping 192.168.0.1 - OK

ping 10.0.7.1 - OK

Mikrotik ping 192.168.0.1 - OK

192.168.107.1 - OK

10.0.7.1 - OK

10.0.7.2 - OK

PFSENSE ping 10.0.7.1 and 10.0.7.2 OK

конфиг микротика вот такой

[admin@MikroTik] > /export hide-sensitive

# jun/21/2020 15:41:28 by RouterOS 6.45.9

# software id =

#

#

#

/interface wireless security-profiles

set [ find default=yes ] supplicant-identity=MikroTik

/interface ovpn-client

add certificate=mikrotik.p12_0 cipher=aes256 connect-to=10.10.5.1 mac-addres

02:E8:33:CB:A1:B2 name=ovpn profile=default-encryption user=any

/ip address

add address=192.168.5.151/24 interface=ether2 network=192.168.5.0

add address=192.168.107.1/24 interface=ether8 network=192.168.107.0

add address=10.10.5.2/24 interface=ether1 network=10.10.5.0

/ip dhcp-client

add disabled=no interface=ether1

[admin@MikroTik] >

По итогу у меня получается что конечные машины в офисах не пингуют друг друга. Со стороны pfsense с конечной машины пингую всю цепочку адресов до выхода из туннеля. То есть 10.0.7.2 я пингую, а дальше не проходит. Со стороны микротика я могу пинговать только вход в туннель (10.0.7.1). С микротика пингую в обе стороны до выхода в локальные сети, с pfsense тоже.

В инструкциях как связать микротик и pfsense по openvpn было так всё просто....