Задача: создать белый список IP адресов, которые могут подключатся к моему VPN. На микротике поднят PPTP сервер, к нему логинятся такие же микротики.

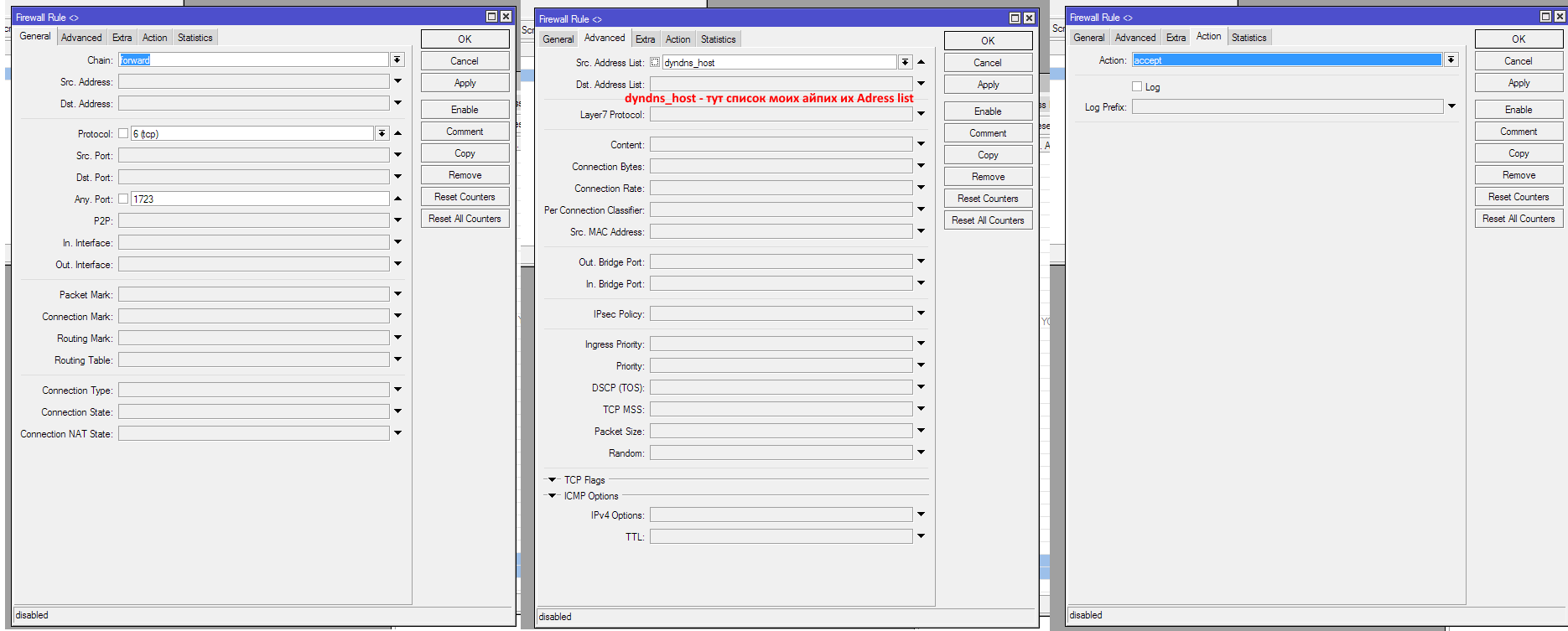

Создал adress list в который допавил все ip которым хочу дать доступ. После этого добавил в Firewall -> Filter Rules вот такое правио:

Картинку лучше открыть в новой вкладке

А после него вот такое:

Картинку лучше открыть в новой вкладке

Ну и логика такая - разрешить моему списку, а все ост дропать. Но когда я удаляю из адрес листа чейто IP адрес то клиент дальше работает. Как сделать так, чтобы его больше не пускало?

UPD

[XXX@MikroTik] > /ip firewall export

# sep/29/2017 XX:56:52 by RouterOS X.XX.X

# software id = XXX

#

/ip firewall address-list

add address=XXX.XXX.XXX.XXX comment=XXX list=dyndns_host

add address=XXX.XXX.XXX.XXX comment=XXX list=dyndns_host

add address=XXX.XXX.XXX.XXX comment=XXX list=dyndns_host

add address=XXX.XXX.XXX.XXX comment=XXX list=dyndns_host

add address=XXX.XXX.XXX.XXX comment=XXX list=dyndns_host

add address=XXX.XXX.XXX.XXX comment=XXX list=dyndns_host

add address=XXX.XXX.XXX.XXX comment=XXX list=dyndns_host

add address=XXX.XXX.XXX.XXX comment=XXX list=dyndns_host

add address=XXX.XXX.XXX.XXX comment=XXX list=dyndns_host

add address=XXX.XXX.XXX.XXX comment=XXX list=dyndns_host

add address=XXX.XXX.XXX.XXX comment=XXX list=dyndns_host

add address=XXX.XXX.XXX.XXX comment=XXX list=dyndns_host

add address=XXX.XXX.XXX.XXX comment=lXXX list=dyndns_host

add address=XXX.XXX.XXX.XXX comment=XXX list=dyndns_host

add address=XXX.XXX.XXX.XXX comment=XXX list=dyndns_host

add address=XXX.XXX.XXX.XXX comment=XXX list=dyndns_host

add address=XXX.XXX.XXX.XXX comment=XXX list=dyndns_host

add address=XXX.XXX.XXX.XXX comment=XXX list=dyndns_host

add address=XXX.XXX.XXX.XXX comment=XXX list=dyndns_host

add address=XXX.XXX.XXX.XXX comment=XXX list=dyndns_host

/ip firewall filter

add chain=input comment="Accept VPN" port=1723 protocol=tcp src-address-list=dyndns_host

add chain=forward port=1723 protocol=tcp src-address-list=dyndns_host

add action=drop chain=input port=1723 protocol=tcp

add action=drop chain=forward port=1723 protocol=tcp