В тестовой среде настраиваю Site to Site VPN между "филиалами"

Настраиваю туннель на основе GRE Over IPsec

Задал все необходимые адреса:

WAN (внешняя сеть)

Головной офис:

172.30.30.4

Филиал:

172.20.20.4

LAN:

10.100.80.0/24 - Головной офис

10.200.80.0/24 - Филиал

GRE:

192.168.10.1/30 - Головной офис

192.168.10.2/30 - Филиал

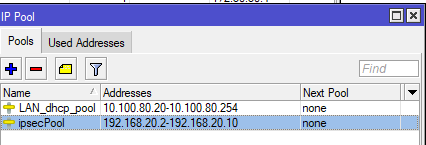

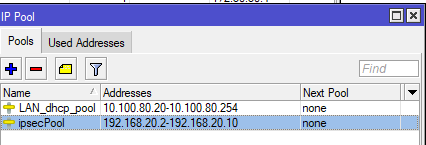

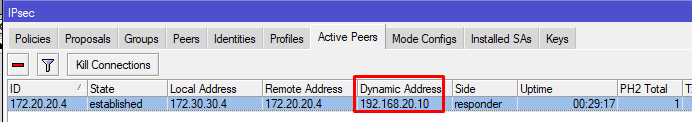

Смутило, что IPSec туннель поднимается только при создании пула IP-адресов и его привязке к Mode Configs

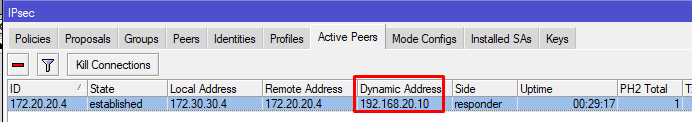

Филиал получает данный IP адрес, что видно роутере головного офиса.

Но зачем вообще нужен это пул, если он не используется при общении двух филиалов по туннелю?

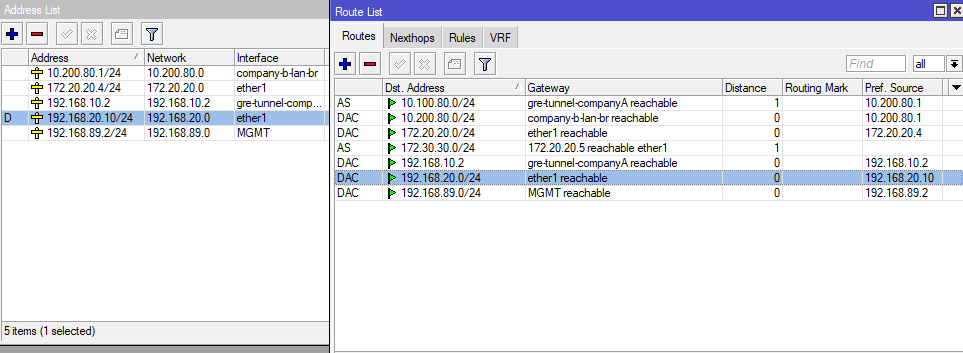

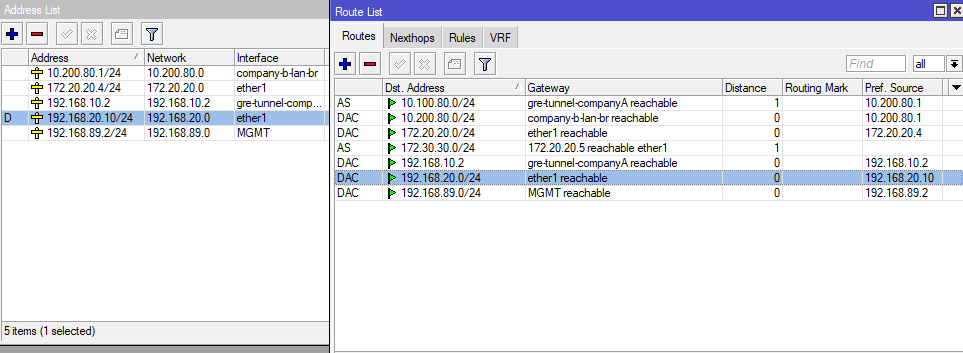

Данный IP прописывается только на одной стороне (филиал). Он почему-то назначается на интерфейс с внешней сетью и прописывается в таблице маршрутизации:

При этом, на роутере головного офиса адрес из данной подсети нигде не фигурирует (кроме ip-пула и вкладки ipsec - active peers).

Я расшифровал заголовки ESP в Wireshark между филиалами, но нигде не увидел, что данный адрес используется.

Почему вообще этот IP-адрес (Dynamic address) требуется для поднятия туннеля, но при этом он не используется при взаимодействии филиалов?