Здравствуйте. Наконец-то получил долгожданное оборудование. Теперь сижу ломаю голову с конфигурацией сети.

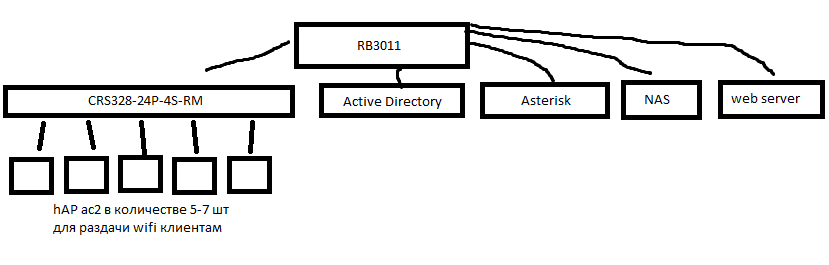

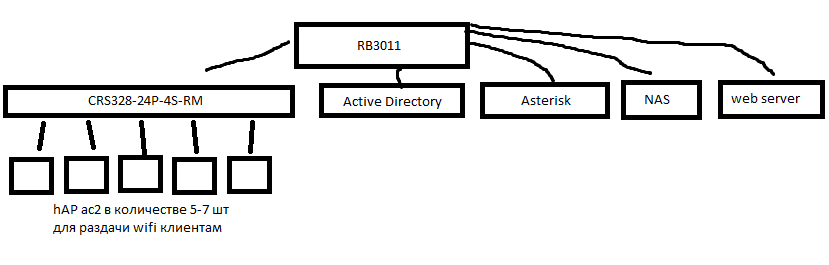

Изначально я планировал вот так:

Роутер микротик RB3011 раздает провайдера РТК. У данного роутера айпи

10.0.1.2

К данному роутеру подключены устройства с айпи:

- Коммутатор CRS328 10.0.1.3

- Active Directory сервер поднятый на Linux 10.0.1.4

- VoIP Asterisk сервер 10.0.1.5

- Маленький web сервер на Linux 10.0.1.6

- NAS хранилище 10.0.1.7

Затем к коммутатору CRS328 подключаются точки доступа hAP ac2 для раздачи вай фая клиентам.

Клиенты через вай фай получают айпи

10.0.2.*. Данные же клиенты должны видеть оборудование, подключенное к роутеру RB3011.

Так же, есть и вай фай принтеры. Принтеры будут подключаться тоже к этим точкам. У них айпи уже

10.0.3.*. Клиенты тоже должны их видеть и подключаться к ним.

Айпи телефоны будут уже с айпи

10.0.4.*. Для этого скорее всего будет приобретен отдельный коммутатор. Пока не решил как буду телефонию развивать.

Но мне сказали слишком я замудрил с этими разделениями айпи. Якобы можно пойти легким путем, чтобы все устройства получали айпи с роутера RB3011. А коммутатор CRS328 чтобы просто работал в режиме моста и раздавал PoE точкам.

И встал вопрос. Как поступить?

Вообщем решил не мудрить и все пустить бриджем. Но теперь вопрос встал с капсманом. Где лучше поставить контролер? На коммутаторе или на роутере?