Приветствую, господа.

Всю голову сломал, перерыл кучу мануалов и статей по настройке микротика и IPSec, но так и не могу добиться корректной работы туннеля для удаленной работы юзеров компании.

Ситуация следующая:

1) В центральном офисе осн. маршрутизатор RB1100AHx4 Dude Edition OS ver. 6.48.

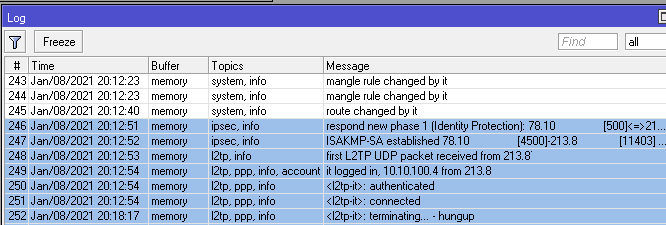

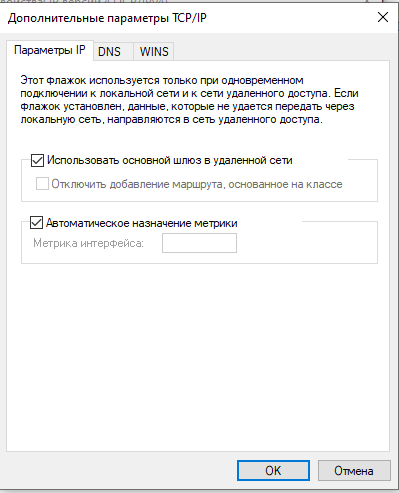

Инет работает, ВПН между филиалами тоже (но здесь речь не о том), удаленное подключение юзеров через L2TP IPSec тоже работает, но есть одно НО... По непонятным мне причинам ВЕСЬ трафик от VPN-клиентов заворачивается в туннель (пытался подключаться с ПК на Windows, с телефона на Android). При том, что CISCO ASA 5510 в др. филиале подключение работает как надо, в туннель заворачивается только корп. трафик, вся внешка идет дефолтным маршрутом через шлюз домашнего провайдера.

Итак, теперь немного подробностей:

На центральном микротике настроено неск сетей:

- серверы 10.10.1.0/24

- юзеры 10.10.10.0/24

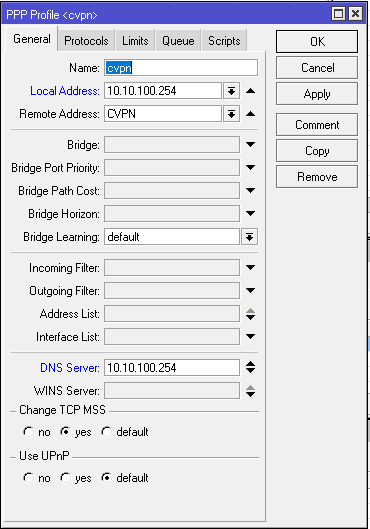

- VPN-юзеры 10.10.100.0/24

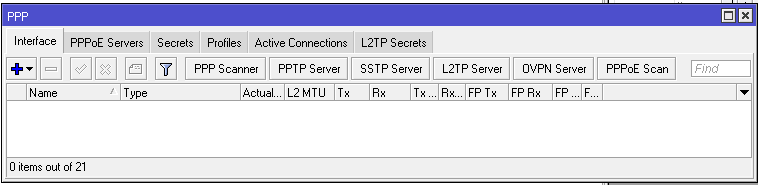

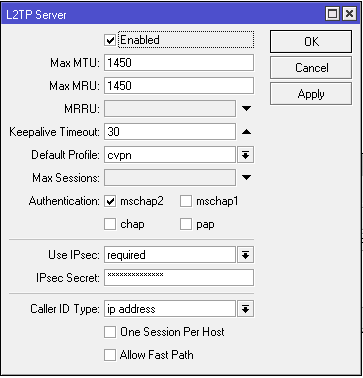

2) Для удаленной работы поднят L2TP Server на микротике

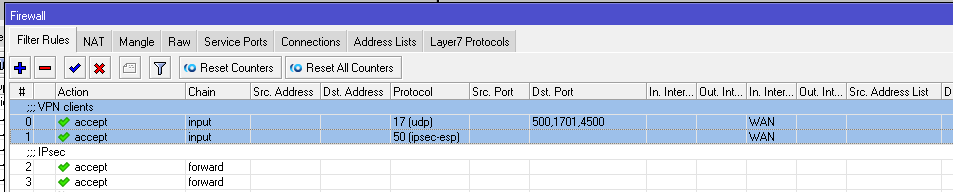

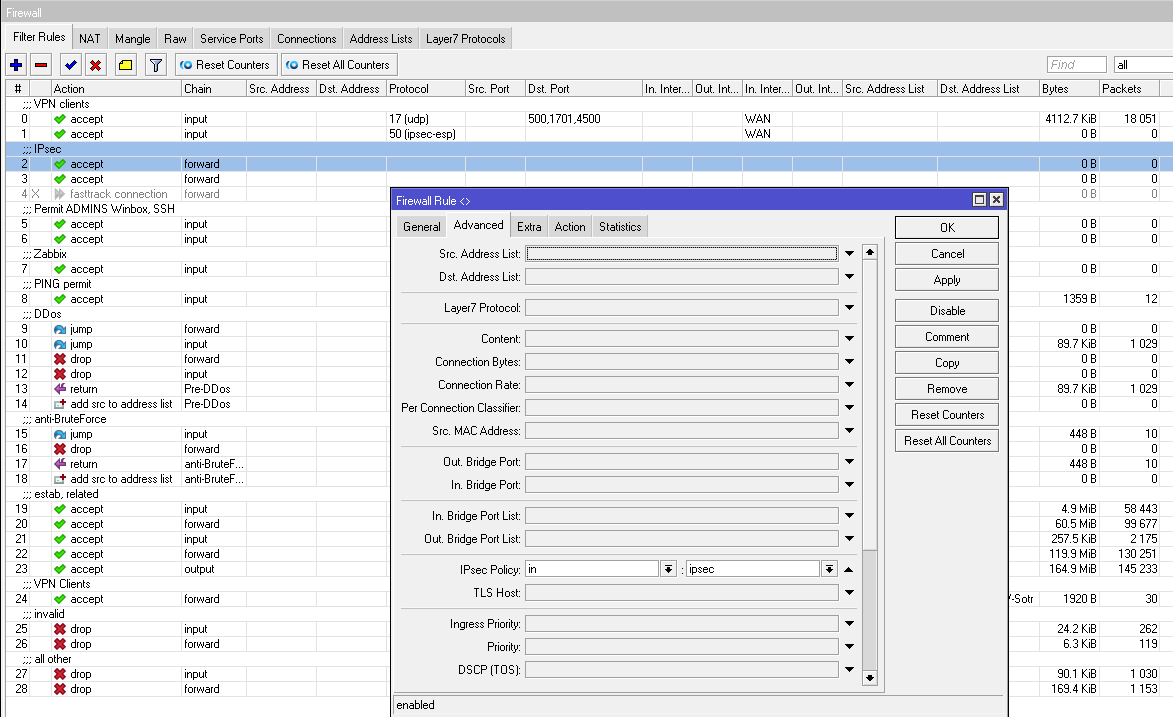

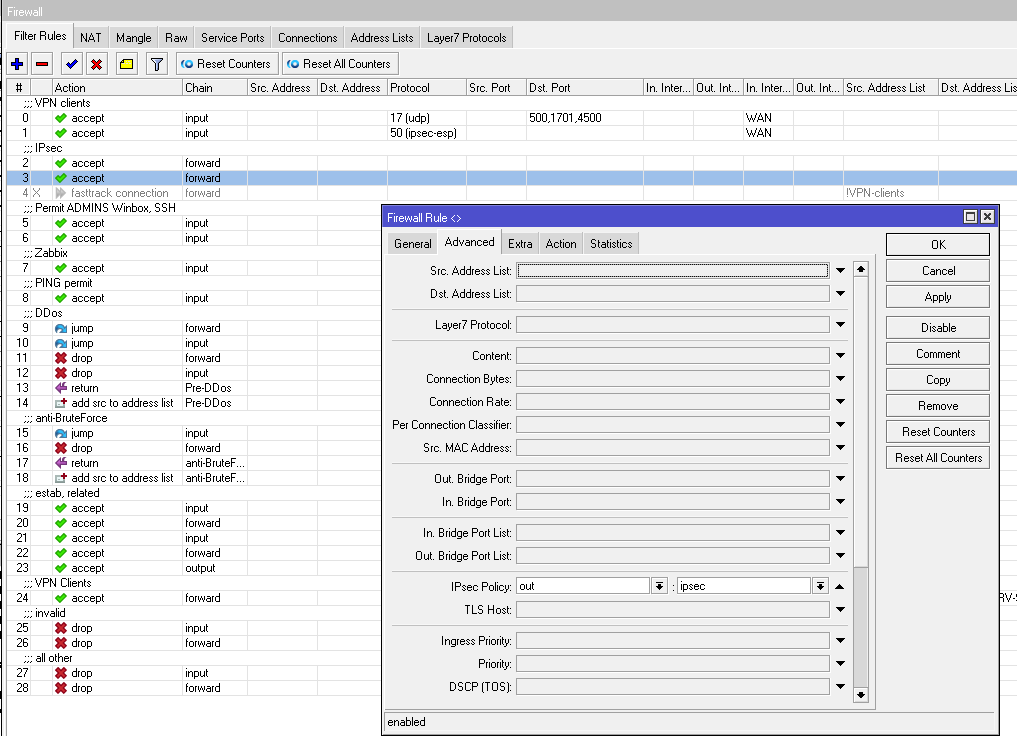

3) В Firewall разрешающие правила есть, удаленное подключение и авторизация проходит без проблем:

4) В NAT сеть с VPN-клиентами не значится, из маскарада клиенты исключены;

5) При подключении к VPN из сети CVPN пингуется сеть серверов и юзеров. Казалось бы все отлично, но вот очень не хочется гонять весь трафик юзеров через туннель.

Полагаю, надо копать в сторону маркировки трафика, но не могу пока понять, как это сделать. Ранее такое на микротике не настраивал.

Если создаю правило mark routing с source-адресами 10.10.1.0/24 и 10.10.10.0/24 и этот маркер добавляю в дефолтный маршрут, чтобы он не маршрутизировал трафик от VPN-клиентов 10.10.100.0/24, тогда мне вообще не удается подключиться к микротику через L2TP.

Прошу помощи... Всю голову сломал уже.