Здравствуйте, друзья!

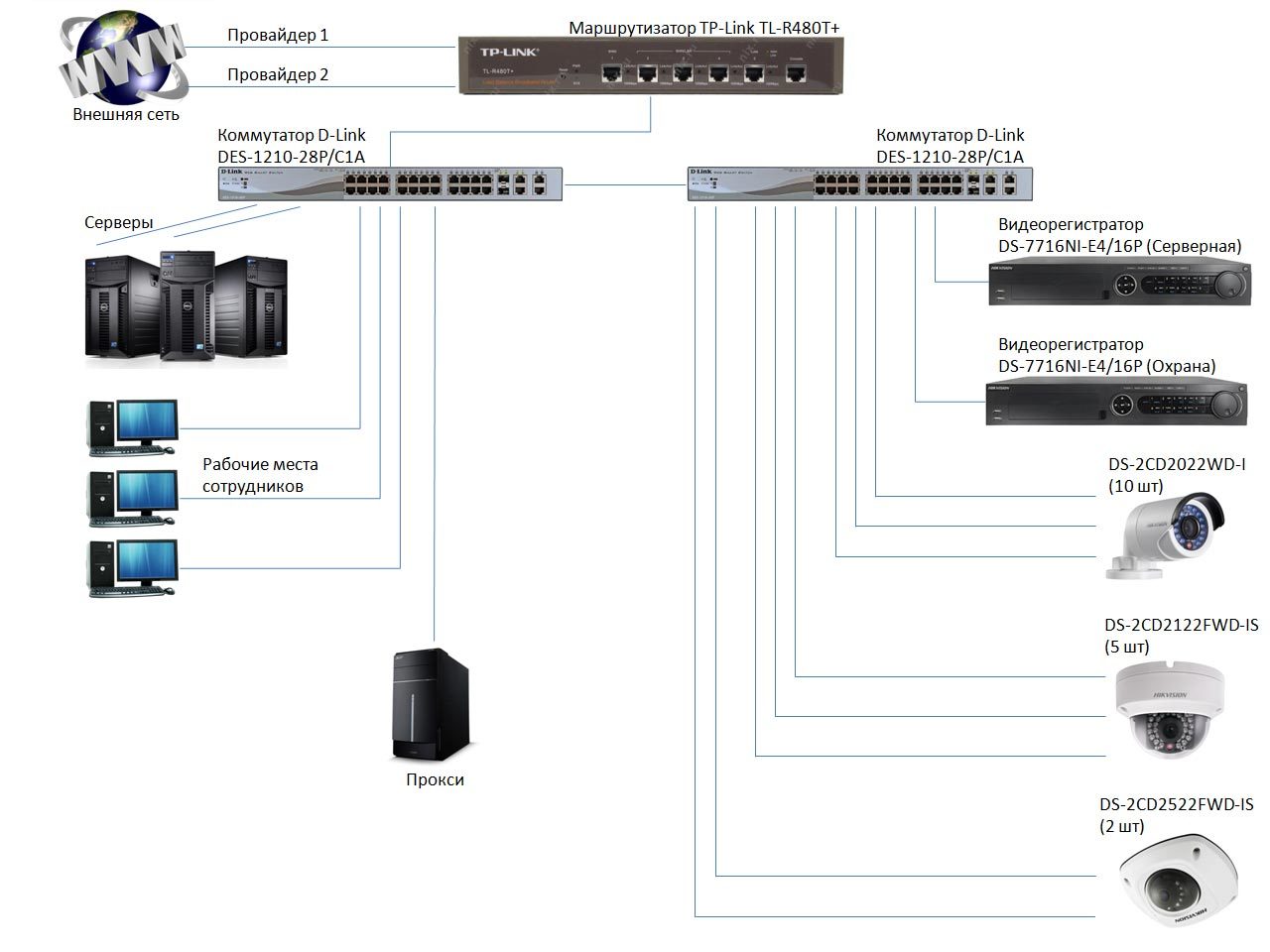

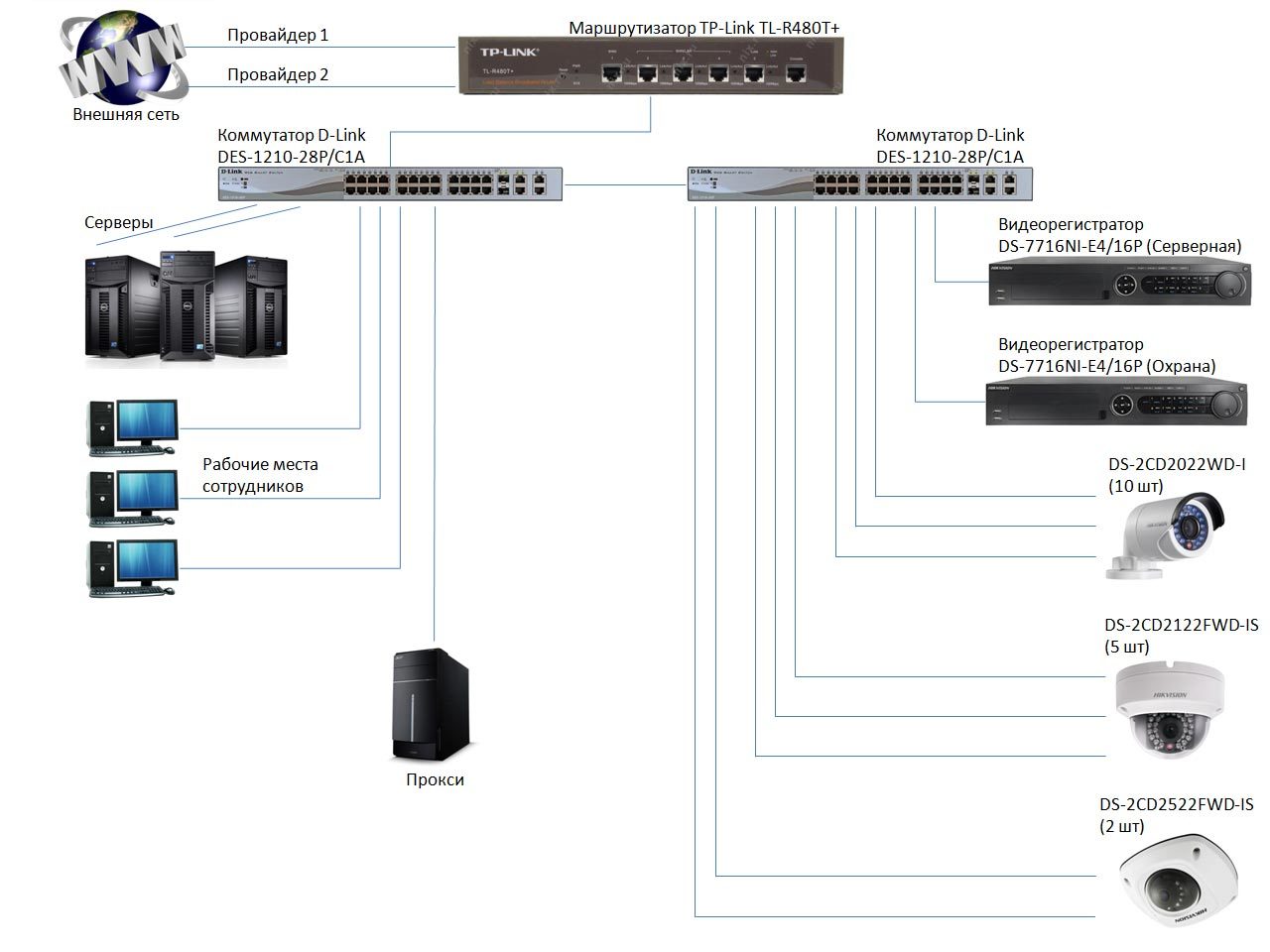

Имеется офисная сеть, организованная по следующей схеме:

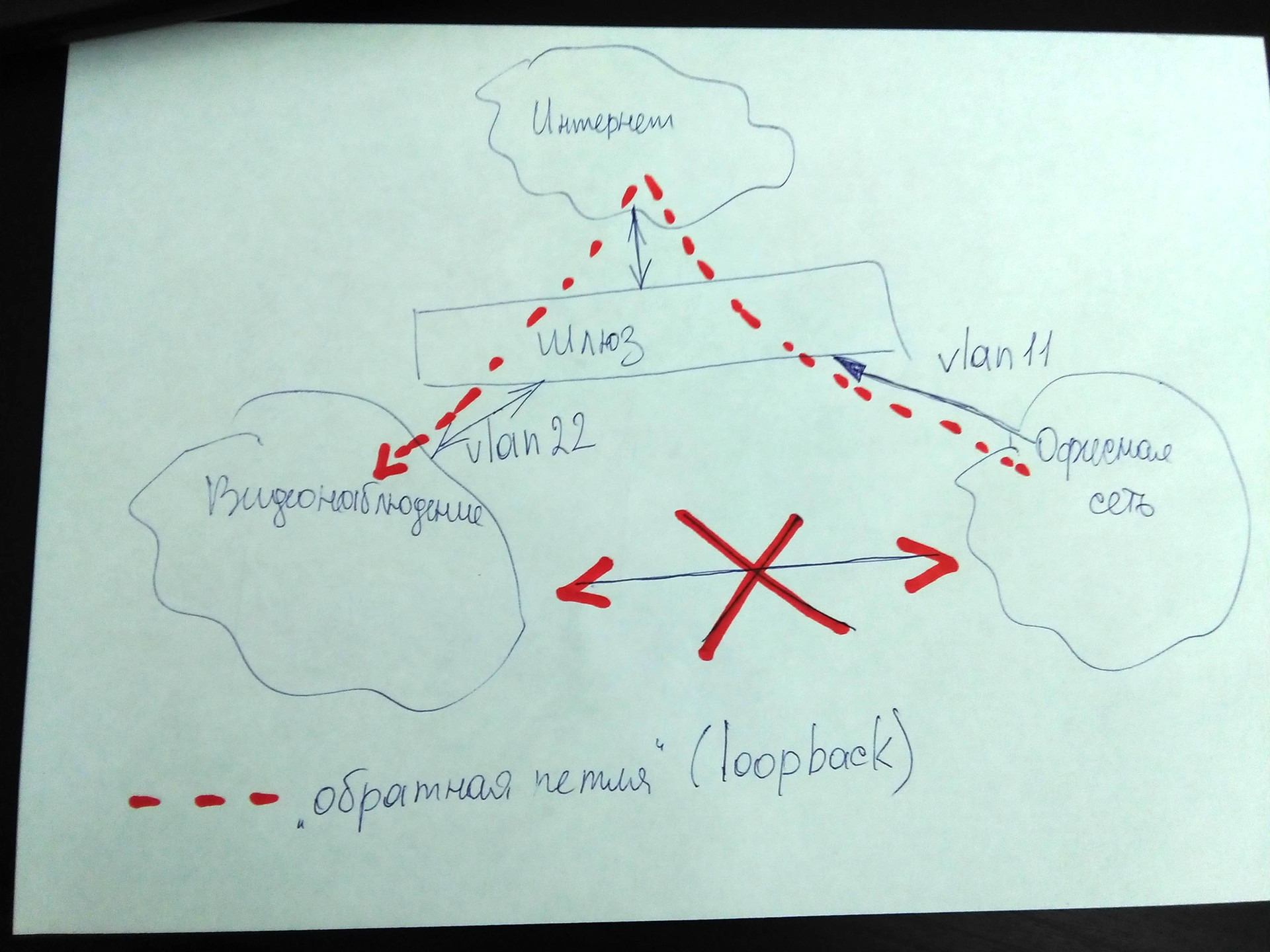

Хотим иметь отдельный доступ к видеонаблюдению извне. Отдельный, то есть не связанный с офисной сетью, чтобы в случае получения доступа к видеонаблюдению злоумышленника, он не смог заодно попасть и внутрь офисной сети.

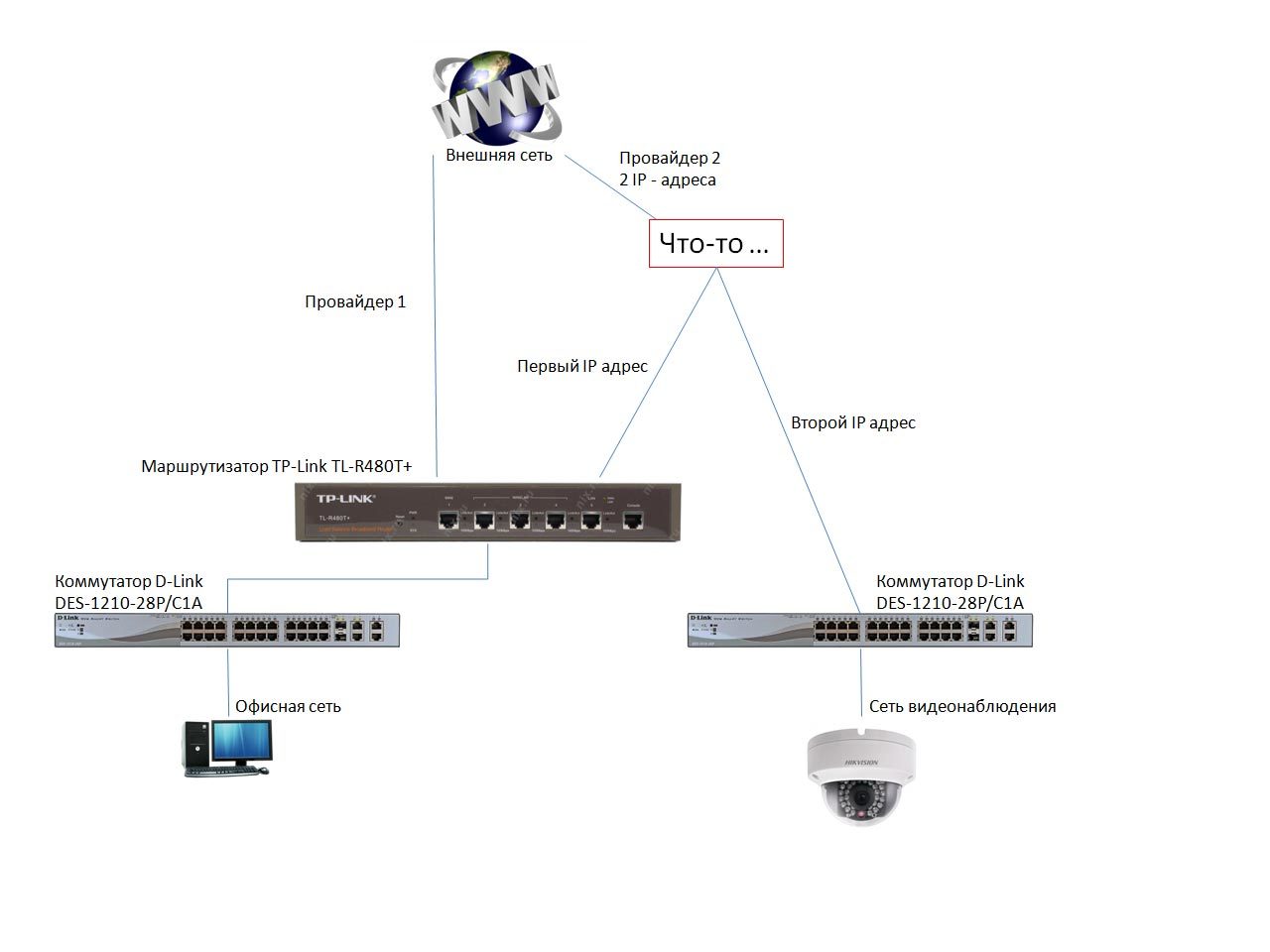

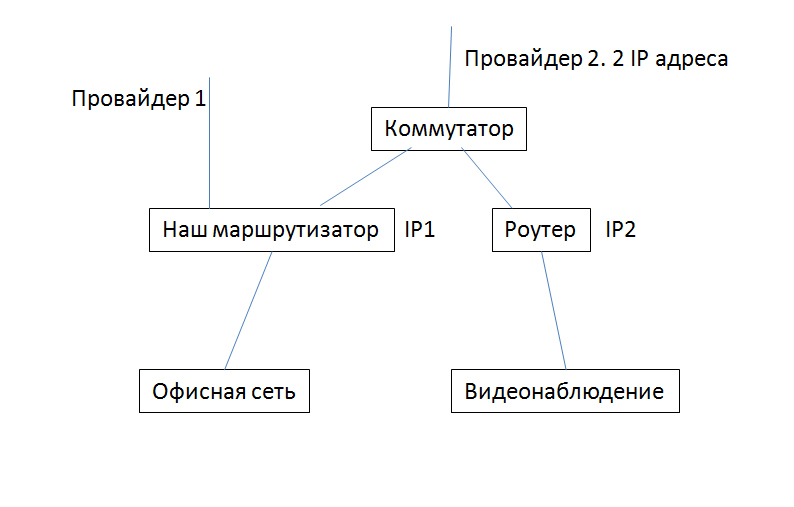

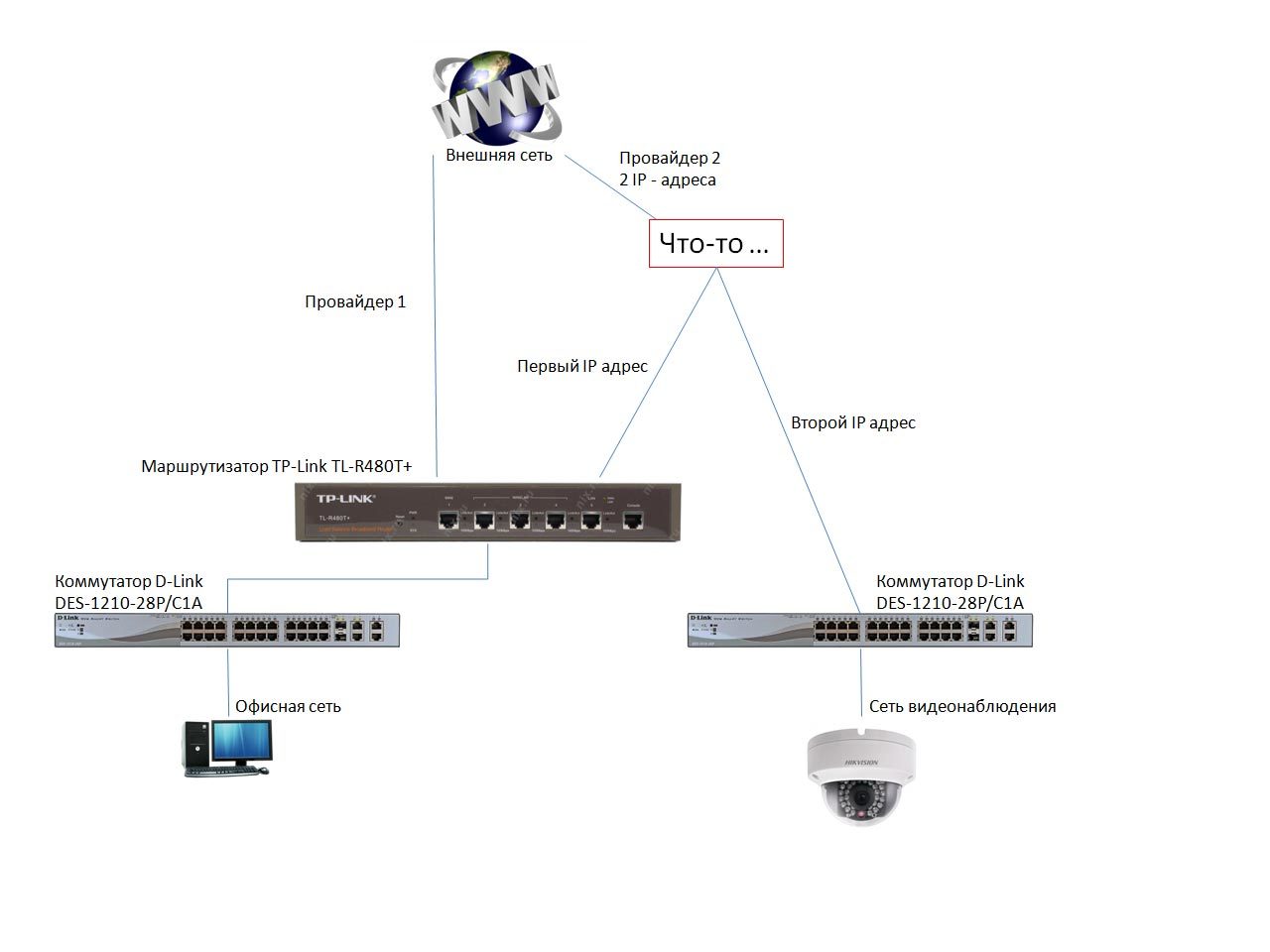

То, что придумали на сегодняшний день, выглядит следующим образом:

У нас два интернет-провайдера на случай перебоев с одним из них. Провайдера 1 не трогаем, у провайдера 2 заказываем второй IP-адрес, собираем то, что представлено на втором рисунке (после замены чем-то рабочим блока "Что-то") и отключаем коммутатор офисной сети от коммутатора видеонаблюдения. Логика следующая: доступ к видеонаблюдению будем осуществлять по второму ip-адресу провайдера 2, для остальной сети ничего не изменится (её защита обеспечивается уже дальше - маршрутизатором и прокси-сервером). Ну и соответственно, чтобы не забивать интернет-канал, доступ к видеонаблюдению из внутренней сети тоже должен осуществляться не "через интернет", а внутри блока "Что-то".

Следовательно, блок "что-то" должен:

1. На вход WAN получать поток с 2 ip адресами и разделять его на 2 LAN выхода (на каждый LAN свой ip)

2. Уметь пробрасывать порты. Видимо, это уже будет роутер, на WAN которого будет приходить шнурок с ip адресом для видеонаблюдения. Желательно ещё, чтобы он пробрасывал порты только для набора ip-адресов, с которых к нему осуществляется доступ, а остальным ip-адресам "отказывал".

3. Проводить обмен данными между сетями внутри себя, а не "через интернет".

Блоком "Что-то" можно заменить и наш маршрутизатор, если это будет правильнее.

Подскажите, пожалуйста, какое оборудование, или набор оборудования нам нужно купить, и где искать необходимые настройки?

Спасибо!