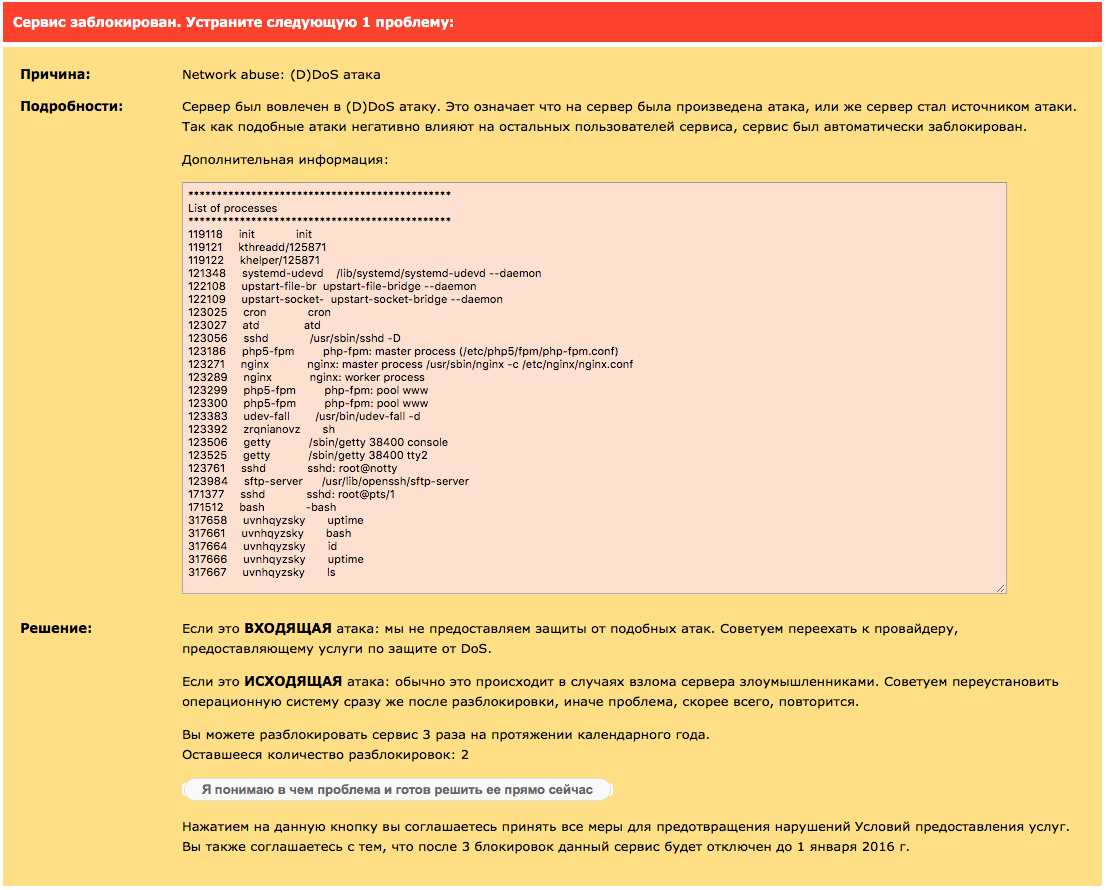

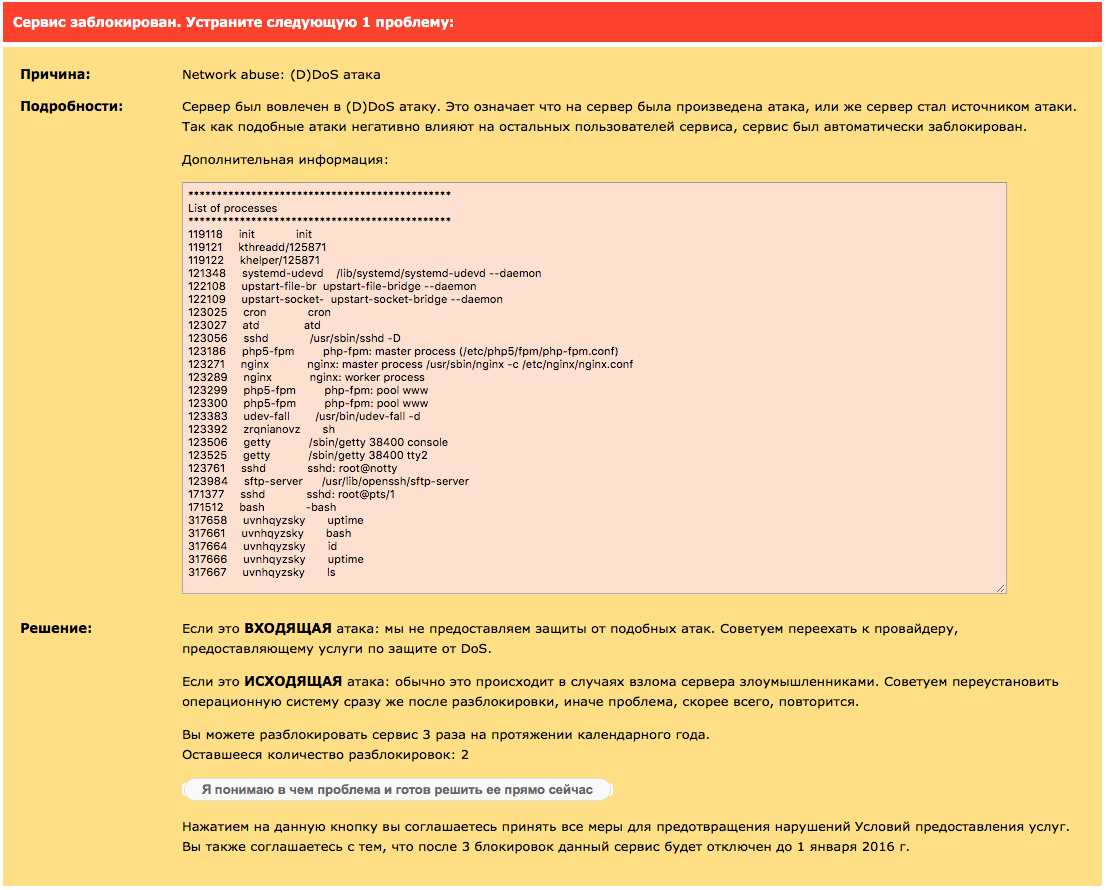

Как-то давно приобрел сервер у EOMY для обучения/тестов и т.д. Сегодня пытаюсь авторизоваться по SSH, но не смог потому что сервер был выключен, при входе в ПУ сервером (

http://billing.it7.net) обнаружил вот такую ошибку:

Решил скопировать все файлы с сервера, переустановить систему и настроить хоть какую-то защиту от DDoS. Включил сервер, поменял пароль, но не успел я скопировать всю информацию, сервер опять "упал".

Пока я был на сервере, решил заглянуть в nginx логи, увидел огромное количество запросов к несуществующим страницам.

Не понимаю в чем может быть дело, мой ли это сервер DDoS'ит или меня? Да и какой смысл DDoS'ить сайт, на котором нет абсолютно ничего?

UPD: Добавляю логи, те что расположены ниже листа процессов.

**********************************************

First 260 lines from conntrack table (truncated)

**********************************************

ipv4 2 tcp 6 109 SYN_SENT src=MY_IP dst=115.231.231.131 sport=54383 dport=80 [UNREPLIED] src=115.231.231.131 dst=MY_IP sport=80 dport=54383 mark=0 secmark=0 use=2

ipv4 2 tcp 6 109 SYN_SENT src=MY_IP dst=115.231.231.131 sport=58341 dport=80 [UNREPLIED] src=115.231.231.131 dst=MY_IP sport=80 dport=58341 mark=0 secmark=0 use=2

ipv4 2 tcp 6 110 SYN_SENT src=MY_IP dst=115.231.231.131 sport=53381 dport=80 [UNREPLIED] src=115.231.231.131 dst=MY_IP sport=80 dport=53381 mark=0 secmark=0 use=2

ipv4 2 tcp 6 110 SYN_SENT src=MY_IP dst=115.231.231.131 sport=33379 dport=80 [UNREPLIED] src=115.231.231.131 dst=MY_IP sport=80 dport=33379 mark=0 secmark=0 use=2

ipv4 2 tcp 6 109 SYN_SENT src=MY_IP dst=115.231.231.131 sport=30695 dport=80 [UNREPLIED] src=115.231.231.131 dst=MY_IP sport=80 dport=30695 mark=0 secmark=0 use=2

ipv4 2 tcp 6 109 SYN_SENT src=MY_IP dst=115.231.231.131 sport=46317 dport=80 [UNREPLIED] src=115.231.231.131 dst=MY_IP sport=80 dport=46317 mark=0 secmark=0 use=2

ipv4 2 tcp 6 110 SYN_SENT src=MY_IP dst=115.231.231.131 sport=16250 dport=80 [UNREPLIED] src=115.231.231.131 dst=MY_IP sport=80 dport=16250 mark=0 secmark=0 use=2

ipv4 2 tcp 6 109 SYN_SENT src=MY_IP dst=115.231.231.131 sport=36300 dport=80 [UNREPLIED] src=115.231.231.131 dst=MY_IP sport=80 dport=36300 mark=0 secmark=0 use=2

ipv4 2 tcp 6 109 SYN_SENT src=MY_IP dst=115.231.231.131 sport=45592 dport=80 [UNREPLIED] src=115.231.231.131 dst=MY_IP sport=80 dport=45592 mark=0 secmark=0 use=2

ipv4 2 tcp 6 109 SYN_SENT src=MY_IP dst=115.231.231.131 sport=23728 dport=80 [UNREPLIED] src=115.231.231.131 dst=MY_IP sport=80 dport=23728 mark=0 secmark=0 use=2