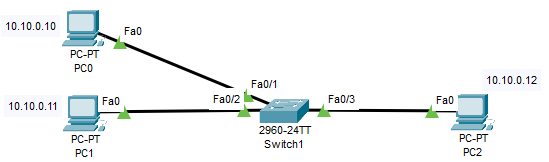

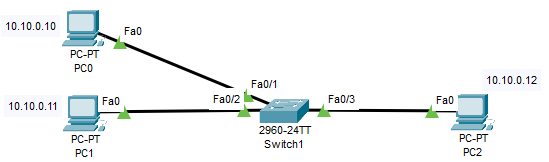

Прошу прощения за возможно глупый вопрос. Сам в сетях относительно новичок в плане настройки сети, имеется простенькая топология

Нужно сделать так, чтобы PC0 и PC1 не имели доступа друг другу (само собой на реальном примере узлов больше, но суть думаю понятна). При этом нужно, чтобы они свободно ходили к PC2, а он к ним обоим.

Я поднял VLAN 101 на fa0/1 (к нему подключен PC0) и VLAN 102 на fa0/2 (к нему подключен PC1). На обоих интерфейсах прописал switchport mode access и switchport access vlan 101 и 102 соответственно. Теперь испытываю затруднения, что прописывать на fa0/3. Возможно везде вообще транки нужны...

Я только разбираюсь с темой VLAN, но что-то видимо с логикой у меня не то.