Всем привет.

После установки nextcloud 25 и перебрасывание через NGINX PROXY MANAGER и cloudflare ssl. Выдаёт две ошибки не могу понять как их исправить.

Гуглил и пытался сделать с официальной документацией и всё никак.

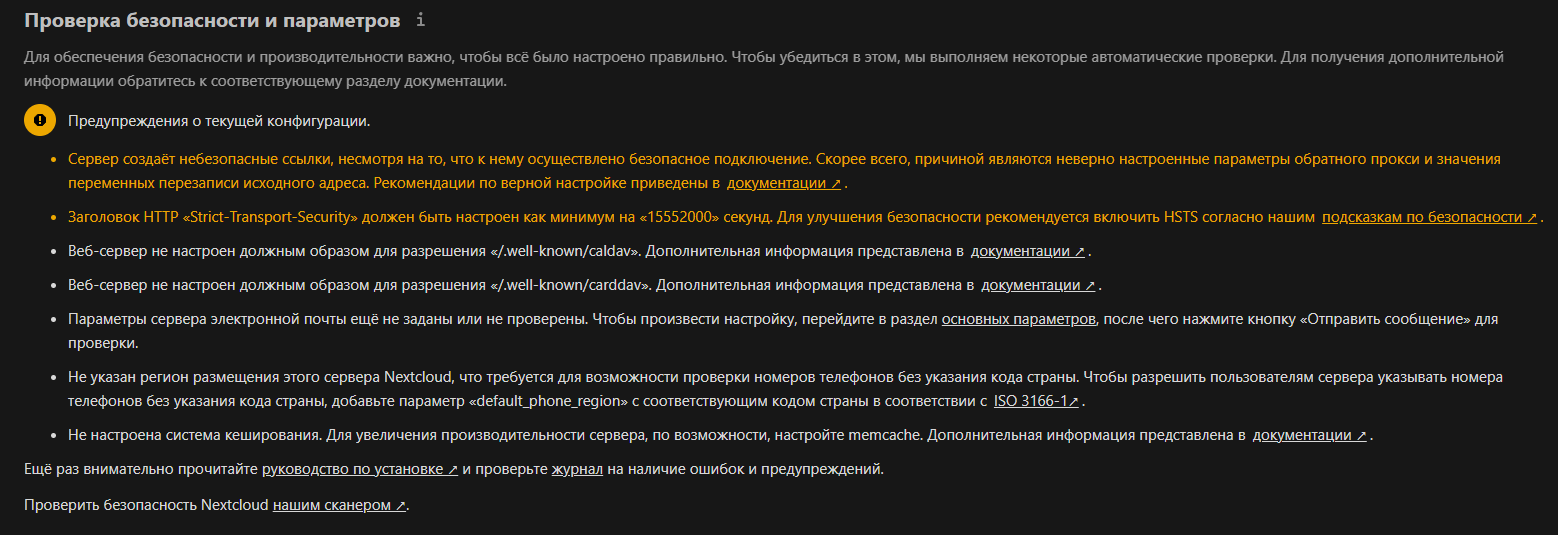

Сервер создаёт небезопасные ссылки, несмотря на то, что к нему осуществлено безопасное подключение. Скорее всего, причиной являются неверно настроенные параметры обратного прокси и значения переменных перезаписи исходного адреса. Рекомендации по верной настройке приведены в документации ↗.

Заголовок HTTP «Strict-Transport-Security» должен быть настроен как минимум на «15552000» секунд. Для улучшения безопасности рекомендуется включить HSTS согласно нашим подсказкам по безопасности ↗.

*NGINX PROXY MANAGER развёрнут через docker графическая версия

{

"id": 1,

"created_on": "2022-12-22 20:57:48",

"modified_on": "2022-12-22 22:06:18",

"owner_user_id": 1,

"domain_names": [

"домен.ру"

],

"forward_host": "192.168.0.245",

"forward_port": 80,

"access_list_id": 0,

"certificate_id": 4,

"ssl_forced": true,

"caching_enabled": false,

"block_exploits": true,

"advanced_config": "",

"meta": {

"letsencrypt_agree": false,

"dns_challenge": false

},

"allow_websocket_upgrade": true,

"http2_support": true,

"forward_scheme": "http",

"enabled": 1,

"locations": [],

"hsts_enabled": true,

"hsts_subdomains": true

}

/var/www/nextcloud/config/config.php

<?php

$CONFIG = array (

'instanceid' => 'octzcc6rxgo2',

'passwordsalt' => 'W4VbUS/nckxHiikMiEFuT3AB8t2ZB+',

'secret' => 'bOO5Zf3we0pCuz6omi/odhGXF+eoir05OC5HVNUftYww1DEI',

'trusted_domains' =>

array (

0 => '192.168.0.245',

1 => 'домен.ру',

),

'datadirectory' => '/home/data',

'dbtype' => 'mysql',

'version' => '25.0.2.3',

'overwrite.cli.url' => 'https://домен.ру',

'dbname' => 'nextcloud',

'dbhost' => 'localhost',

'dbport' => '',

'dbtableprefix' => 'oc_',

'mysql.utf8mb4' => true,

'dbuser' => 'nextclouduser',

'dbpassword' => '123456',

'installed' => true,

'mail_domain' => 'gmail.com',

'mail_from_address' => 'twitster1337',

'mail_smtpmode' => 'smtp',

'mail_sendmailmode' => 'smtp',

'mail_smtpsecure' => 'ssl',

);