Георгий Измайлов Все же я бы отказался от pptp, если конечно это возможно.

Настройка l2tp+ipsec не так сложна.

Но в любом из вариантов, можно блокировать многие вещи.

Сделайте любой популярный порт ловушку, главное, что бы не пересекалось с рабочими.

Например у меня есть роутеры, которые только раздают интернет и у них нет открытых портов вообще.

Я поставил порты ловушки на 80,22,443,3389,5080 и все что вы еще хотите.

Если будут запросы на эти порты, то запрос попадает в blacklist и запросы с этих блокируется на определенное время. У меня же собирается все в одну БД и я там дальше делаю обработки на более сложных условиях.

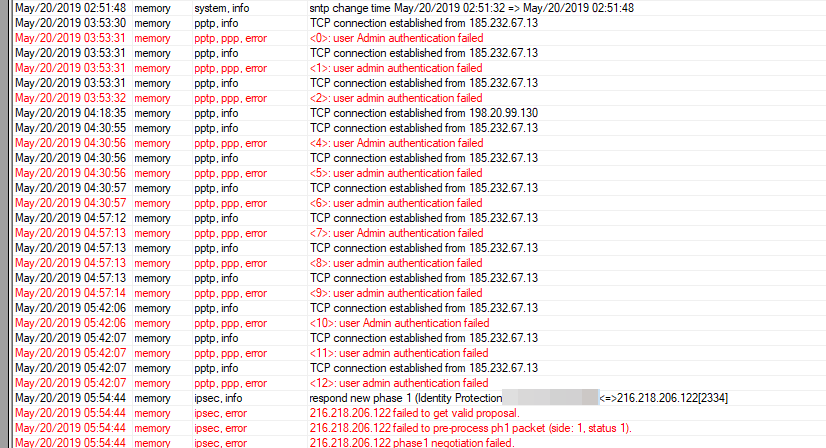

Для VPN есть несколько вариантов дополнительно, это проверять кол-во авторизаций

вот пример для l2tp

https://hd.zp.ua/zashhita-routera-mikrotik-ot-brut...

и есть разные варианты для pptp

spvd.ru/page/mikrotik-simple-bruteforce-prevention

Так как уже давно не использую pptp, то остальные вариант предлагаю поискать самому.