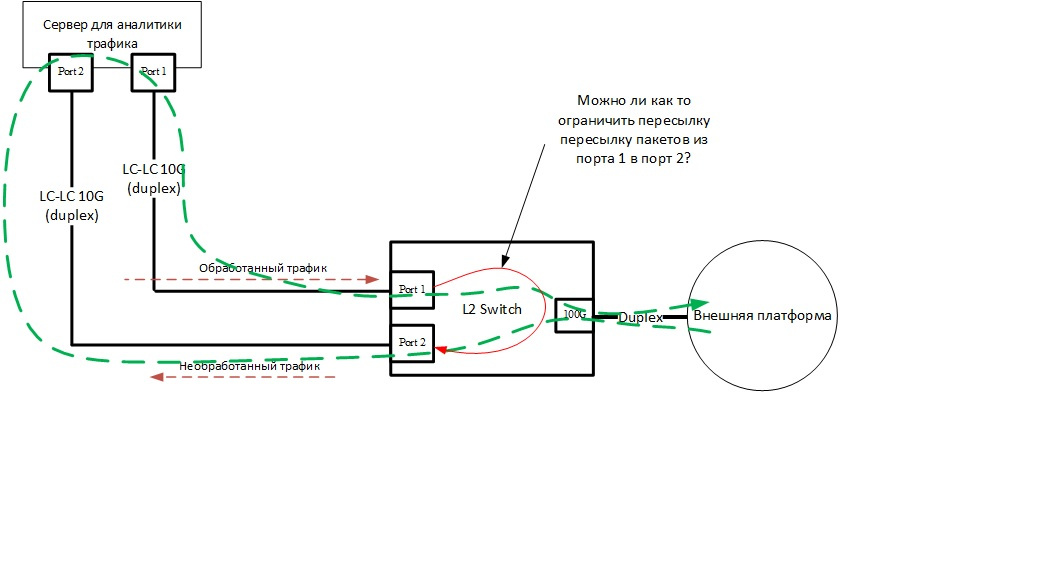

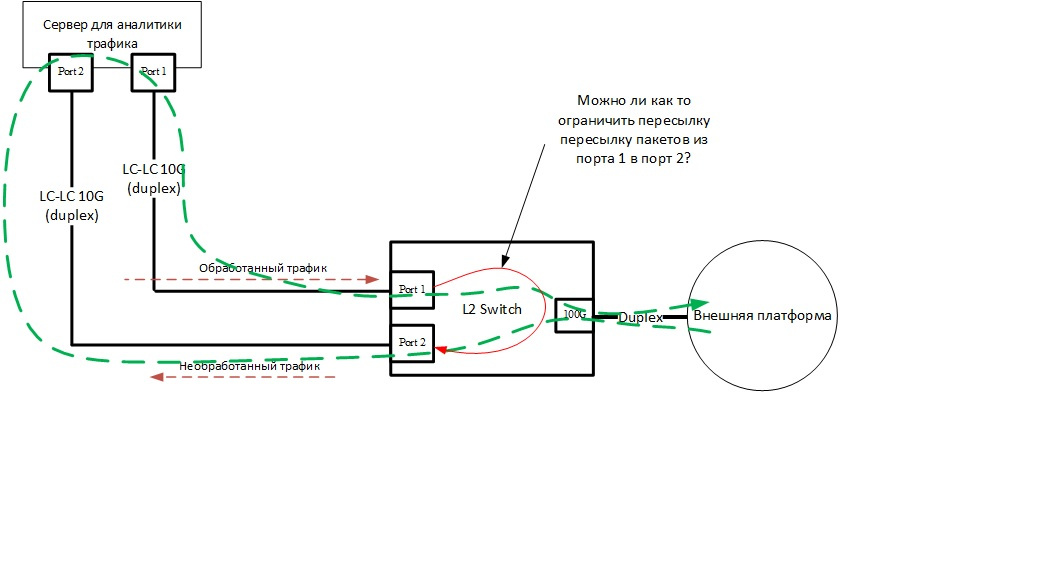

Есть такая схема включения

Внешняя платформа - подменяет MAC адреса назначения на MAC адрес сервера аналитики

Сервер аналитики трафика прозрачно пропускает трафик через себя и отправляет его на Port 1, но в этом случае между портом 1 и портом 2 возникает петля, а необходимо что бы L2 Switch отправлял пакеты обратно на внешнюю платформу.

Подскажите, можно ли как то отключить пересылку пакетов между двумя портами в рамках L2 домена одного свича, есть ли какие то механизмы защиты