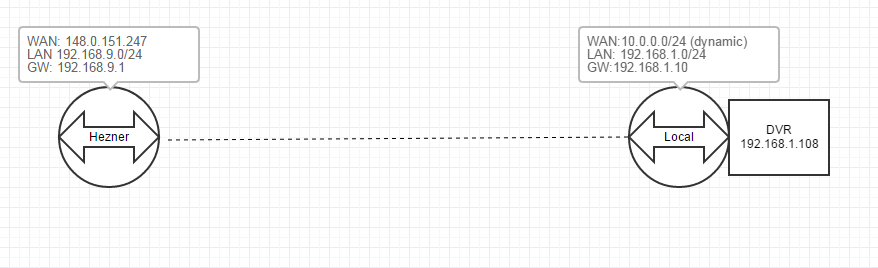

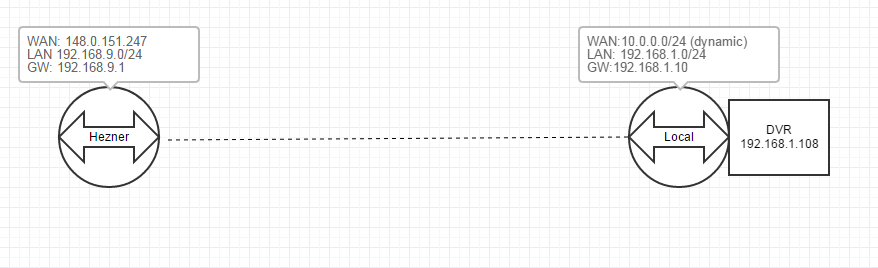

Есть сервер на хецнцер, с микротиком (виртуалка 5.х RouterOS для VMWare), на WAN 148.0.*.* У него за натом сеть 192.168.9.0/24 (2011 миикротик)

по впн он видит полностью сеть 192.168.1.0/24 и эта сеть видит 9.0

В удаленной сети есть DVR 192.168.1.108 Dahua 3104 который вещает по порту 37777

К сожалению на wan сети 192.168.1.0/24 выдается динамический IP из сети 10.0.0.0/24, что делает невозможным доступ извне.

Вопрос: как сделать NAT таким образом, что бы можно было подключаться на IP 148.0.*.* по порту 37777 смотреть DVR

Если делать дестнат на 192.168.1.108:37777 пакеты туда уходят из сети 192.168.9.0, а назад не приходят из 192.168.1.0/24 в 9.0. Смотреть если через торч, то проходит три пакета синхронизации из 9ой сети в 1-ю. Назад идут пакеты сразу на внешний IP запрашивающего, минуя сеть 9.0

Скорее всего поэтому и не работает.

Посниффить траффик есть некоторая проблема. В 1.0 подсети только микротик и двр, физического доступа к сети нет.

В 9.0 подсети ничего толкового нету. Уходят пакеты синхронизации соединения, в ответ тишина.

В голове рисуются адские планы с манглами и маркировкой траффика или какими-то udpproxy и haproxy, которые как городить на микротик - вообще непонятно

IP внешний на картинке вписан от балды и не принадлежит мне :)