По мотивам комментов решил описать как должно работать в теории. Специально обернул таким тегом, чтобы не париться с html списком, это боль, когда уже православный markdown сделают.

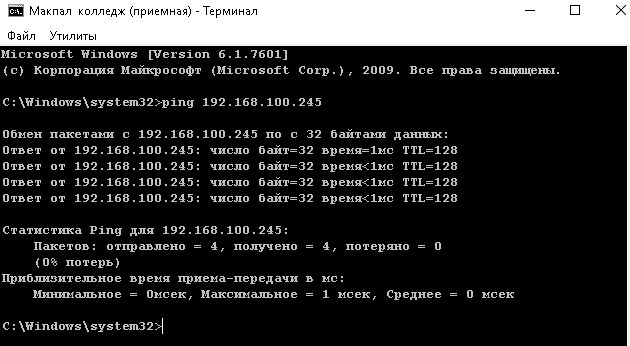

1. При поднятом туннеле между клиентом и сервером есть коннект по дефолту, ничего дополнительно делать не требуется.

Клиент > сервер

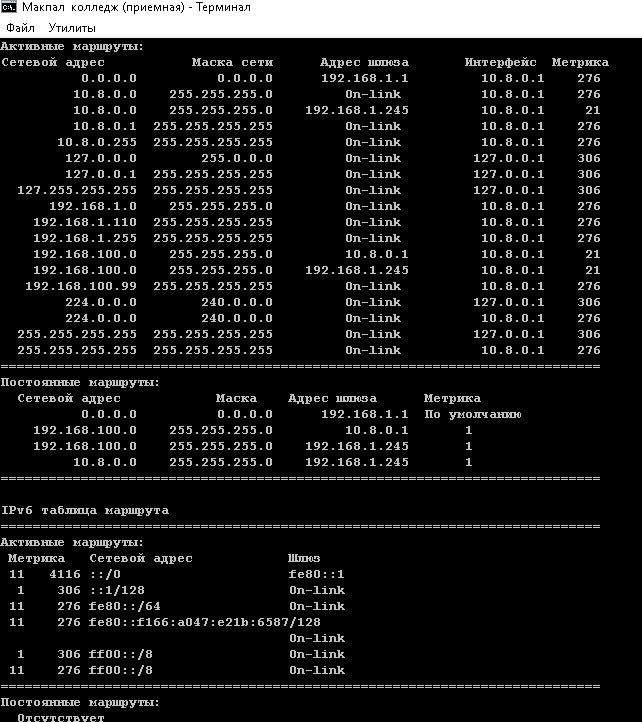

2. Чтобы дать клиенту доступ в сеть за сервером, надо (сделать все пункты):

2.1. На сервере в конфиге OVPN сервера сделать пуш нужной подсети

2.2. На сервере разрешить форвардинг между OVPN подсетью и локальной (которая за сервером)

2.x. Если за сервером несколько подсетей, повторить для каждой

3. Чтобы сети за клиентом дать доступ к сети за сервером надо сделать п.2 и далее два варианта (или/или):

3.1. Если клиент является шлюзом для своей локальной сети

3.1.1. На клиенте разрешить форвардинг между OVPN подсетью и локальной (которая за клиентом)

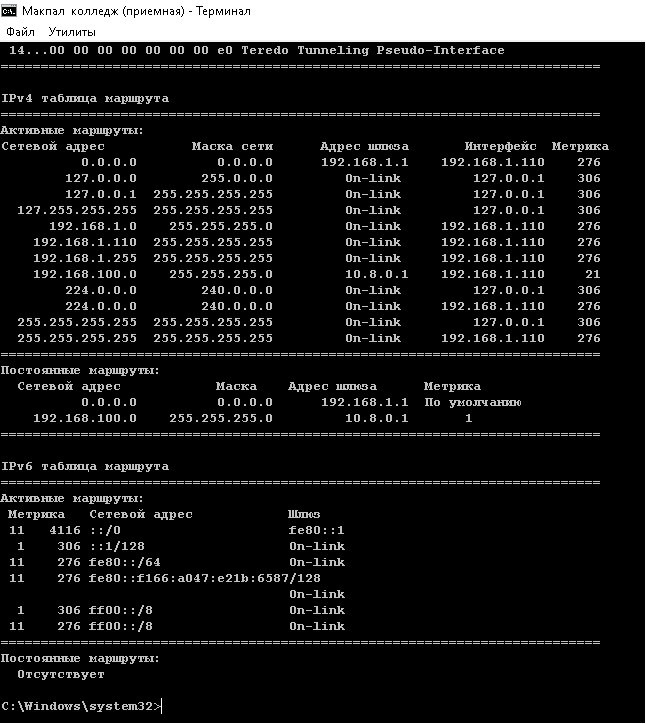

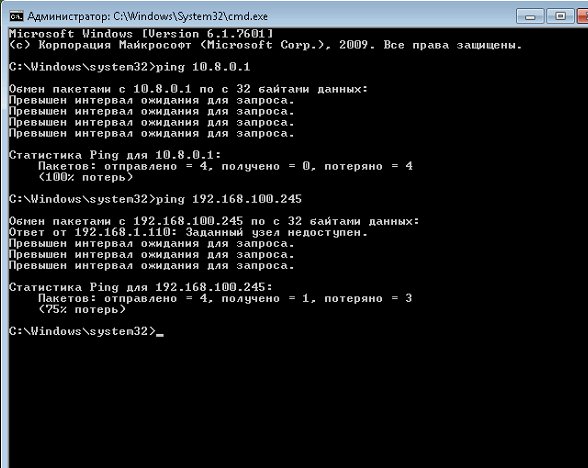

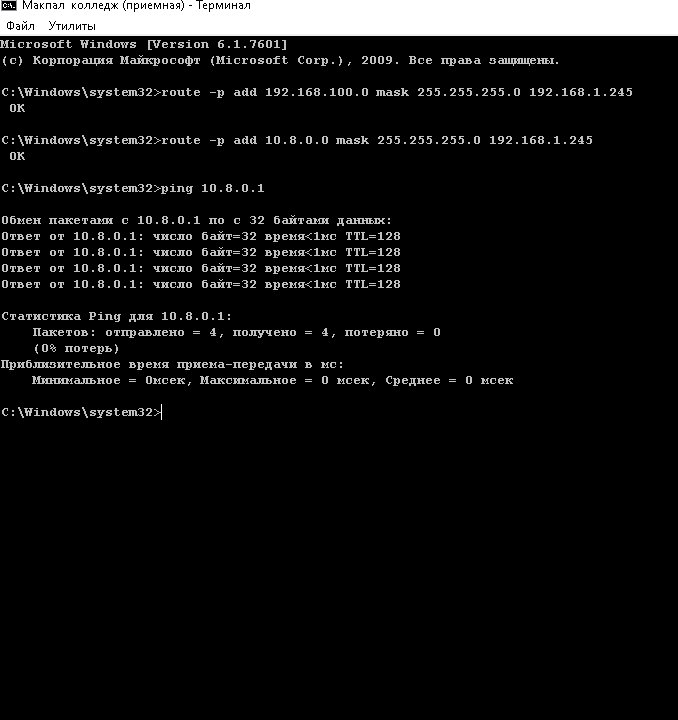

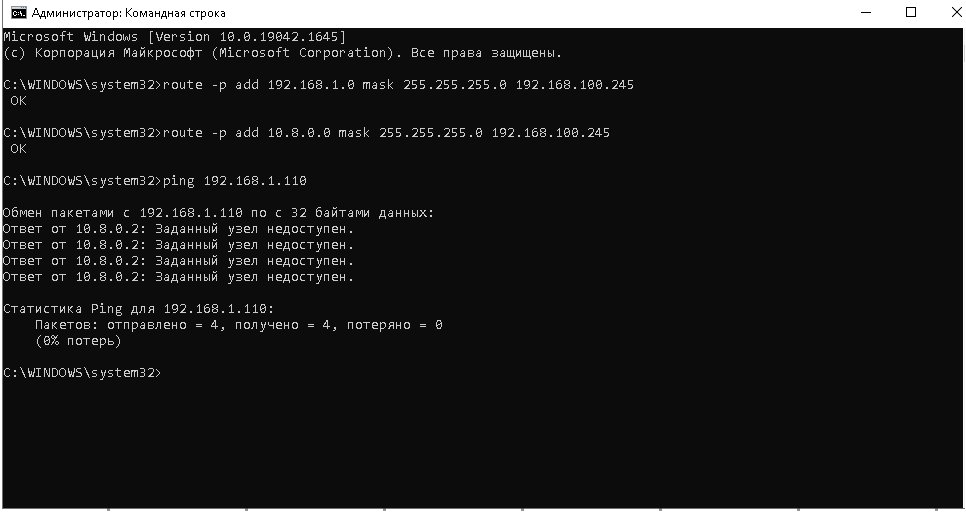

3.2. Если клиент НЕ является шлюзом для локальной сети, надо выполнить п. 3.1.1 и

3.2.1. На каждой машине в локальной сети (которая за клиентом) прописать роут до ВПН подсети через хост на котором установлен клиент

3.x. Если за клиентом несколько подсетей, повторить для каждой

Сервер > клиент

4. Чтобы дать серверу доступ в сеть за клиентом надо выполнить п.2 и

4.1. На клиенте разрешить форвардинг между OVPN подсетью и локальной (которая за клиентом)

4.x. Если за клиентом несколько подсетей, повторить для каждой

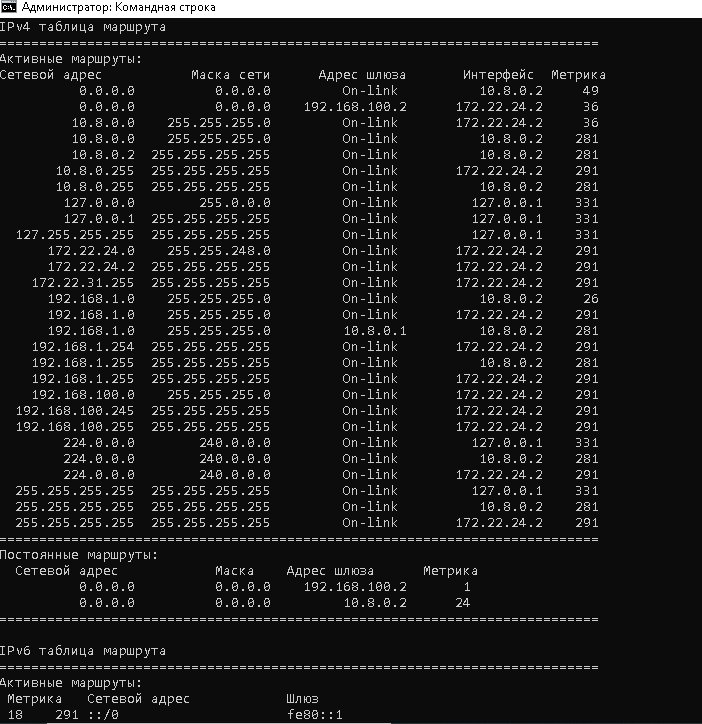

5. Чтобы сети за сервером дать доступ к сети за клиентом надо сделать п.2, п.3 и (или/или):

5.1. Если сервер является шлюзом для своей локальной сети

5.1.1. На сервере разрешить форвардинг между OVPN подсетью и локальной (которая за сервером)

5.2. Если сервер НЕ является шлюзом для локальной сети, надо выполнить п. 5.1.1 и

5.2.1. На каждой машине в локальной сети (которая за сервером) прописать роут до ВПН подсети через хост на котором установлен сервер

5.x. Если за клиентом несколько подсетей, повторить для каждой

Клиент <> сервер

6. Чтобы сети и за клиентом и за сервером видели друг друга, надо сделать все пункты.

Еще важный и не всегда очевидный момент, подсети всех объединяемых локальных сетей не должны пересекаться, т.е. не должны быть одинаковыми или не входить одна в другую.