Добрый день.

Ради интереса решил проверить, мог ли быть мой компьютер атакован посредством mitm-атаки, так как есть подозрение, что на ПК могли подменить корневой сертификат и соответственно злоумышленник выдает мне самоподписанные.

Нашел удобный сервис для проверки сертификатов:

https://lospi.net/snuckme/

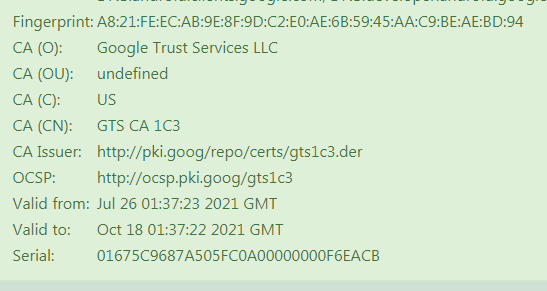

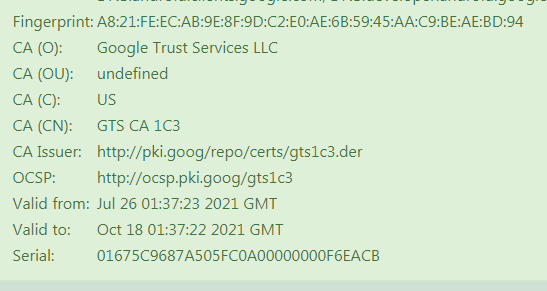

Для теста решил использовать google.com. Вбил адрес сайта и получил следующий результат:

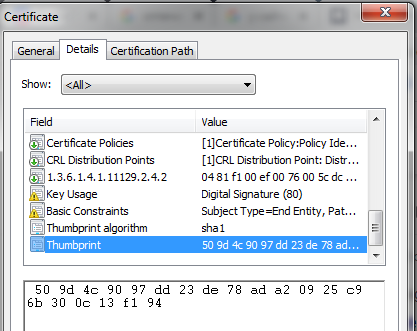

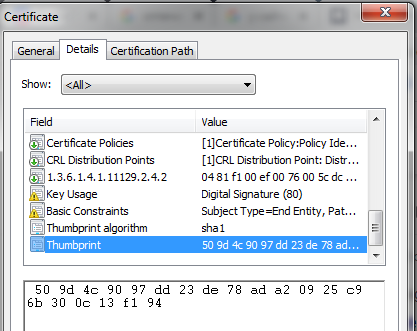

После этого открыл хром и решил проверить валидность. В результате обнаружил отличающийся фингер принт.

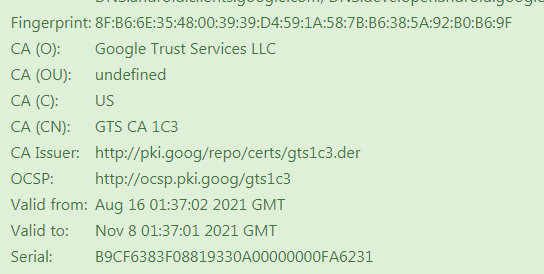

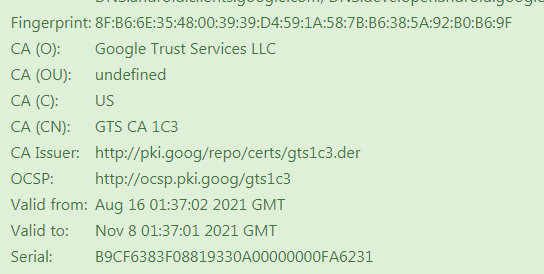

Вернулся опять на сайт для проверки, запросил сертификат повторно, в итоге, получил уже третий сертификат:

Почему они каждый раз отличаются? Почему у них разные даты действия?

Потестил дальше. Подобное поведение наблюдается только у Гугла, на других сайтах (Мэил, Яндекс) сертификаты статичны. А вот гугл удивляет, разве смысл сертификата не в том, чтобы быть одинаковым у всех?

Понимаю, вероятно есть какой-то способ привязать несколько сертификатов, но как мне тогда гарантированно убедится, что сертификат валиден?

Возможно стоит смотреть не фингер принт?