Петя находит в блокчейне Васин кошелёк, генерирует пару ключей, публикует ключ и просит Васю выполнить действия заданные этим ключом.Не проще сравнить две видеозаписи на последовательность векторных движений контуров?

- Вася, чтобы доказать Пете что он именно Вася, а не подставная личность, выполняет на камеру и микрофон действия закодированные в публичном ключе, передаёт их Пете. Петя прогоняет запись этих действий через нейронные сети, и получает некоторый вектор, который сверяет по блокчейну с вектором из Васиного кошелька. И если вектор оказался ближайшим по Евклидову расстоянию, то ок. Мы имеем дело с Васей, а с не мошенником выдающим себя за Васю.

if (openssl_public_decrypt(base64_decode($_POST["CipherText"]), $data, base64_decode($_POST["MattsRSAkey"]))) echo $data;

else echo 'Ошибка!';Так вот для начала спрошу правильная ли схема (если не то подскажите где и что не так)? Если да, то как мне сделать всю эту клиентскую логику , а именно: Как обрабатывать сертификат, генерировать ключ, добавлять MAC к запросу и прочее. С помощь каких библиотек это делать?А теперь - деобфускация:

Подскажите: как сделать HTTPS своими силами по пунктам? С помощь каких библиотек это делать?

Одним из самых распространённых применений TLS является HTTPS. HTTPS стремительно вытесняет незащищённую версию (HTTP): доля зашифрованного веб-трафика растёт, скорее всего, в скором будущем (несколько лет, 2016) практически весь веб-трафик будет зашифрован. В новой версии HTTP/2 защита информации средствами TLS будет использоваться по умолчанию. Благодаря такому положению дел, SSL/TLS - один из самых изученных, исследованных протоколов современного Интернета.

нужно будет узнать алгоритм получения соли в android приложении.Все так?Или где-то дыркаименно в этом и дырка, что достать алгоритм из приложения - проще простого!

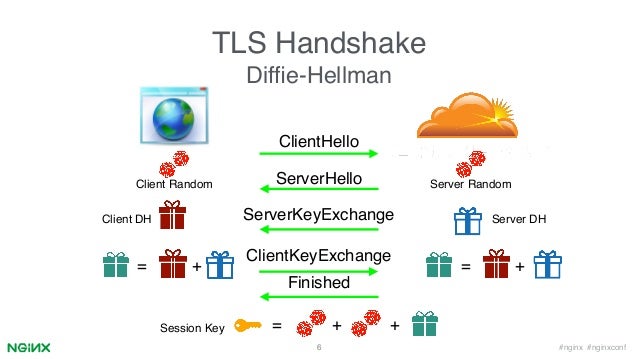

Алгоритмы, использующиеся в TLS

В текущей версии протокола доступны следующие алгоритмы:

Для обмена ключами и проверки их подлинности применяются комбинации алгоритмов: RSA (асимметричный шифр), Diffie-Hellman (безопасный обмен ключами), DSA (алгоритм цифровой подписи), ECDSA;

Для симметричного шифрования: RC4, IDEA, Triple DES, SEED, Camellia или AES;

Для хеш-функций: MD5, SHA, SHA-256/384.

Алгоритмы могут дополняться в зависимости от версии протокола. До последней версии протокола TLS 1.2 были доступны также следующие алгоритмы симметричного шифрования, но они были убраны как небезопасные: RC2, IDEA, DES.

openssl aes-256-ctr -pass file:./passwordfile < file.plain > file.enc

openssl aes-256-ctr -d -pass file:./passwordfile < file.enc > file.plainДля этого в приёмнике полученный сигнал умножается на ту же чиповую последовательность, то есть вычисляется автокорреляционная функция сигнала.Всё это держится на псевдослучайных числах