Добрый день.

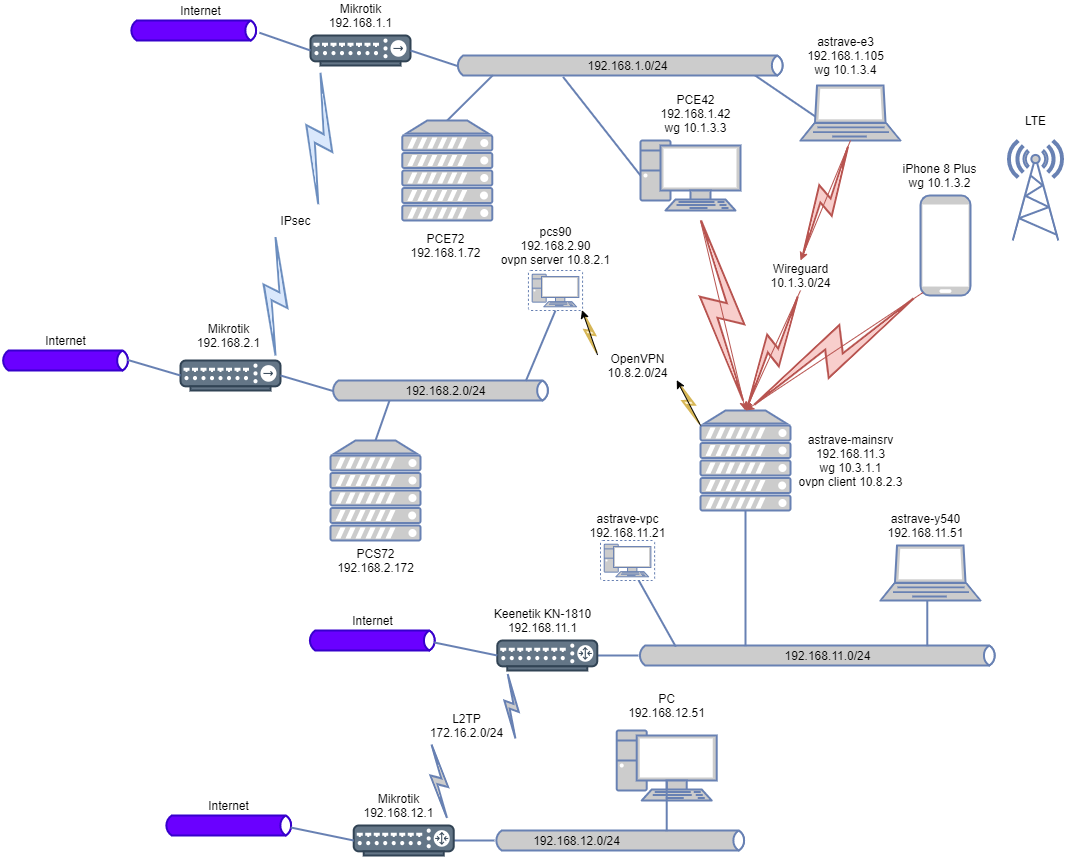

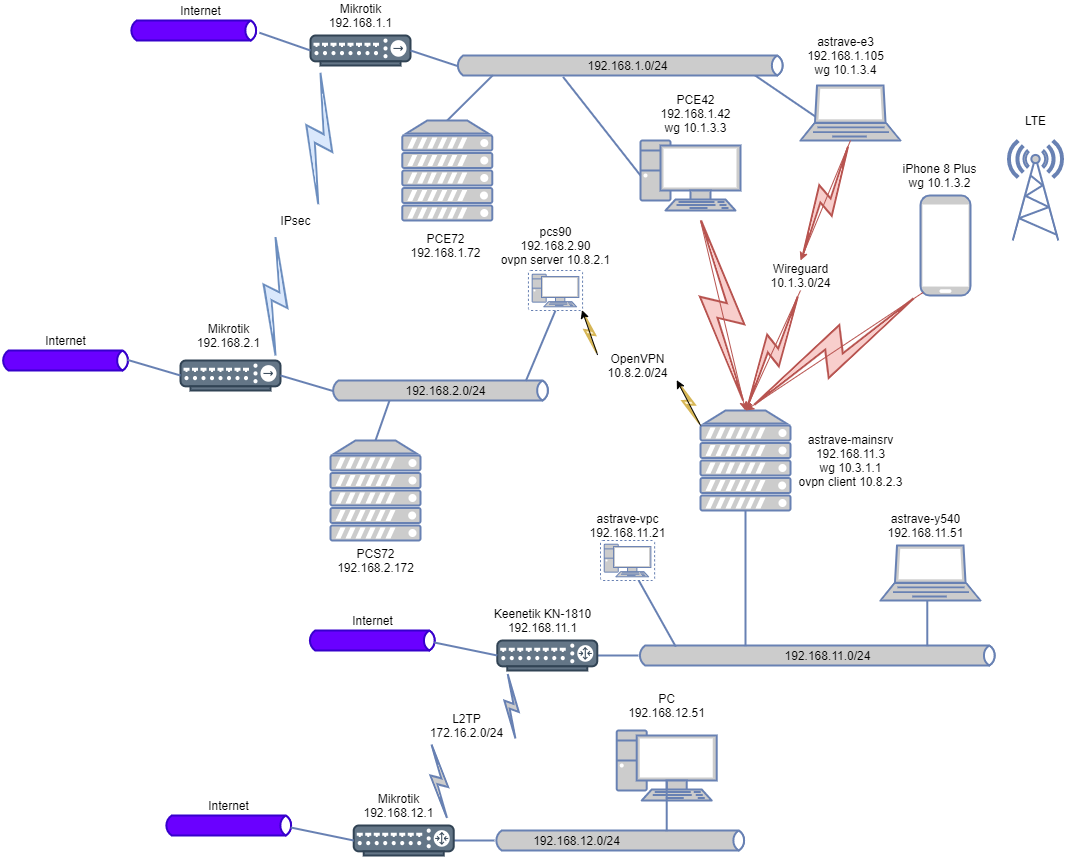

Имеется 4 сети и зоопарк устройств (по факту интересует только 2 сети и парочку устройств в них).

Сеть 192.168.11.0 - моя личная, 192.168.12.0 - товарища, 192.168.1.0 и *.2.0 - сети компании.

Вот схема:

С телефона могу пинговать всю сеть 192.168.

11.0 и 192.168.

12.0.

С 192.168.11.3 могу пинговать ВСЕ вокруг.

Интересует способ сделать возможность пинговать все сети из под сетей 192.168.

11.0 и 192.168.

12.0 и, главное, возможность пинговать с телефона сети 192.168.

1.0 и 192.168.

2.0 (то есть чтобы пакеты сначала прокидывались через WG, а потом через OpenVPN). И критично важно, чтобы в сети 192.168.

1.0 и 192.168.

2.0 пакеты из 192.168.

11.0 и 192.168.

12.0 шли из под IP 192.168.2.90 (в сетях компании блокируется весь чужеродный трафик).

На 192.168.2.90 правилось iptables только одно:

iptables -t nat -A POSTROUTING -s 10.8.2.0/24 -o ens32 -j SNAT --to-source 192.168.2.90

и все остальные сотрудники, кто пользуется этим туннелем - спокойно ходят в сети *.1.0 и *.2.0 без каких либо проблем.

На 192.168.11.3 как я понимаю ничего в iptables прописывать не надо, так как он выступает просто как клиент? Вот это я не понимаю(

Для чего это нужно все? Чтобы иметь доступ к домашней сети, к сети товарища и к сетяМ компании (те самые *.1.0 и *.2.0) с телефона и компов дома не используя по сути никакого доп.софта на конечных устройствах, кроме телефона, на котором, благодаря этой схеме, нужно будет использоваться только ОДИН vpn с ОДНИМ подключением для всего (причем личный), которое будет работать в автоматическом режиме и всегда в фоне. Не надо будет заморачиваться с кучей сертификатов OpenVPN, а просто использоваться один единственный (уже полученный на работе) на одном компе 192.168.11.3 (HP microserver с debian 10) и дальше уже плясать "по той дорожке".