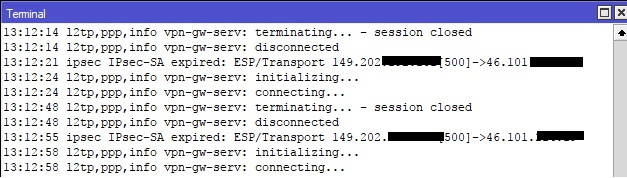

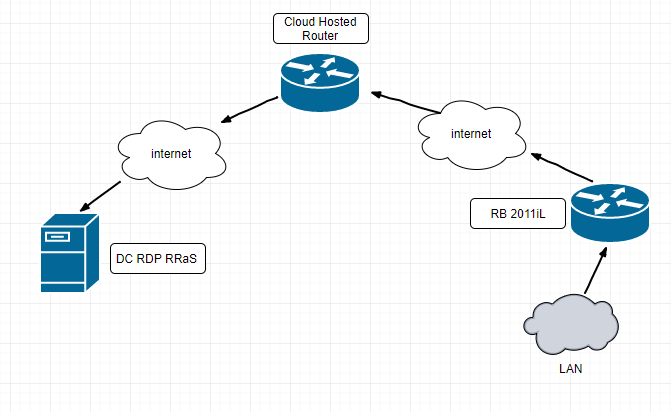

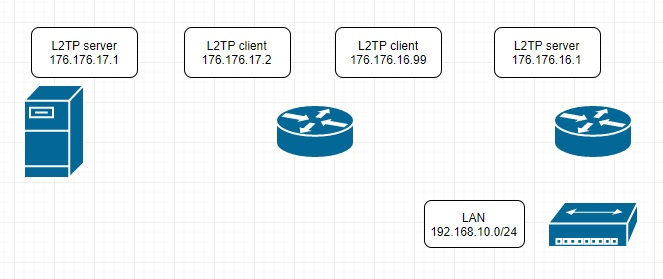

Все таки получилось у меня связать CHR и сервер. Ошибка была в моей невнимательности. В RRaS стояла галка на L2TP и ikev, а на CHR в proposal стояли неправильные алгоритмы шифрования IPSEC.

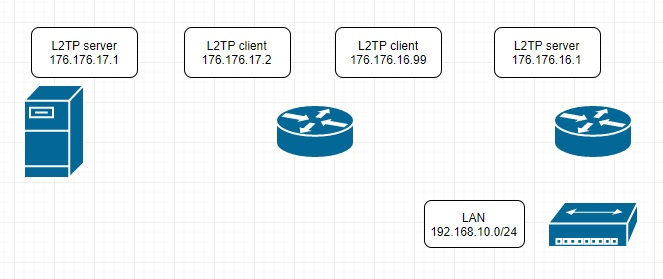

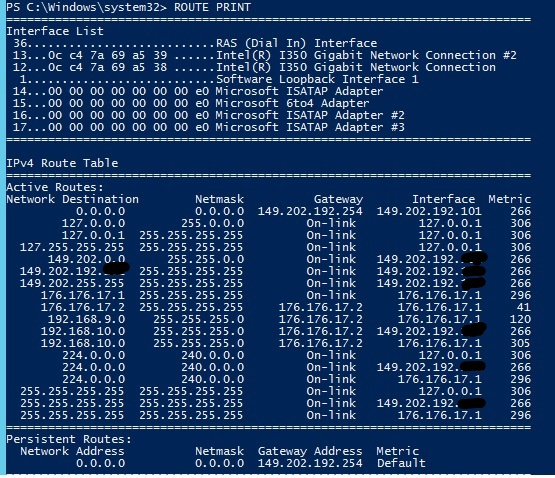

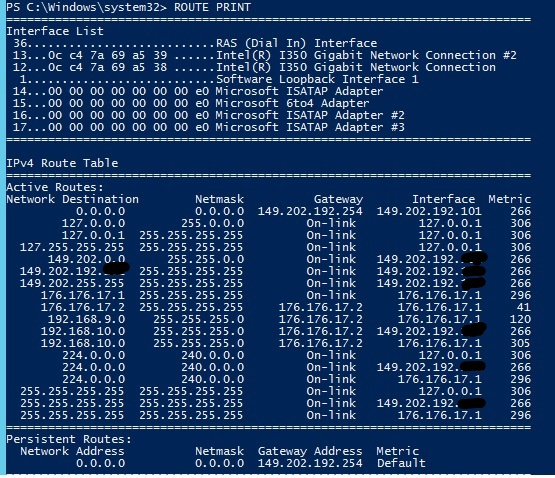

Теперь из локалки доступен сервер по адресу VPN. Но я опять наткнулся на проблему, которая связана с маршрутизацией на сервере. Не могу указать, что за CHR доступна локальная сеть через туннель. С метриками что то не так, или может что то в файрволе сервера упускаю, а может что то еще ?

Маршрут пробовал добавлять вот так:

route add 192.168.10.0 mask 255.255.255.0 176.176.17.2 metric 265 if 36

NAT CHR:

[root@MikroTik_vpn] > ip firewall nat print

Flags: X - disabled, I - invalid, D - dynamic

0 chain=srcnat action=masquerade out-interface=ether1 log=no log-prefix=""

1 chain=srcnat action=masquerade out-interface=vpn-gw-serv log=no log-prefix=""

2 chain=srcnat action=masquerade out-interface=vpn-gw-st log=no log-prefix=""

ROUTES CHR:

[root@MikroTik_vpn] > ip route print

Flags: X - disabled, A - active, D - dynamic, C - connect, S - static, r - rip, b - bgp, o - ospf, m - mme, B - blackhole, U - unreachable, P - prohibit

# DST-ADDRESS PREF-SRC GATEWAY DISTANCE

0 A S 0.0.0.0/0 46.101.192.xxx 1

1 ADC 46.101.192.0/18 46.101.214.197 ether1 0

2 ADC 176.176.16.1/32 176.176.16.99 vpn-gw-st 0

3 ADC 176.176.17.1/32 176.176.17.2 vpn-gw-serv 0

4 A S 192.168.5.0/24 vpn-gw-st 1

5 A S 192.168.9.0/24 vpn-gw-st 1

6 A S 192.168.10.0/24 vpn-gw-st 1