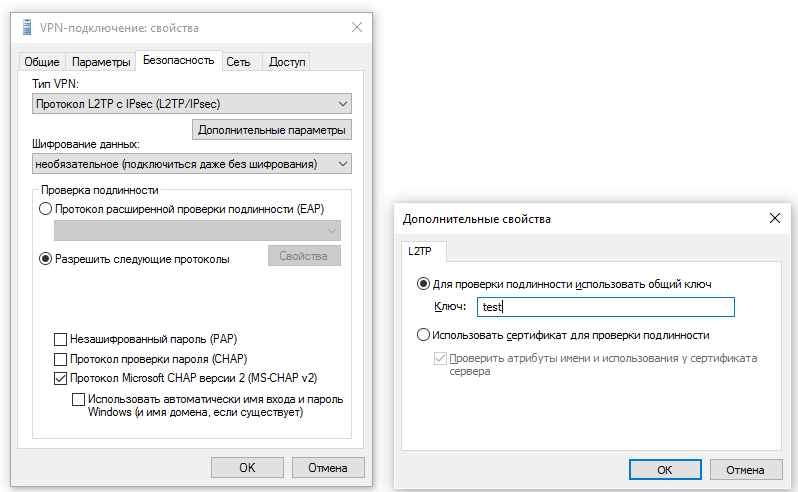

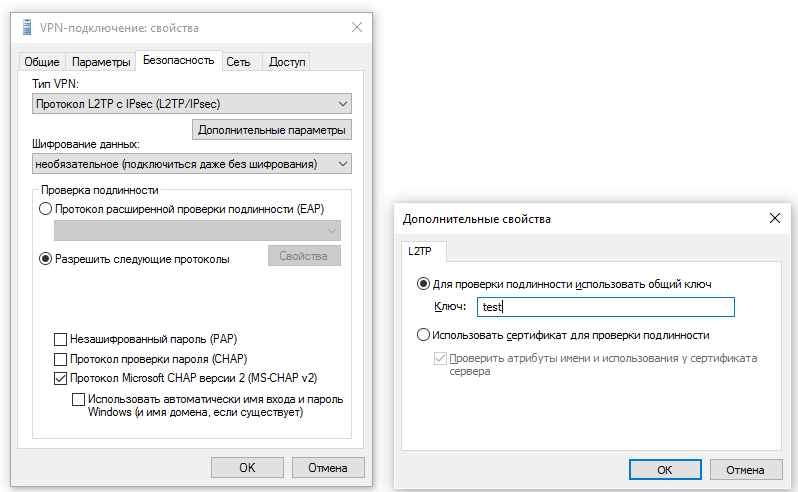

У меня Windows 10 и я не знаю как вы создали L2TP без IPSec =) Без шифрования - это одно, но без IPSec - это немножко другое (там либо сертификат, либо ключ сети).

(в смысле я знаю, про способ через GPO или реестр, но штатно нет))

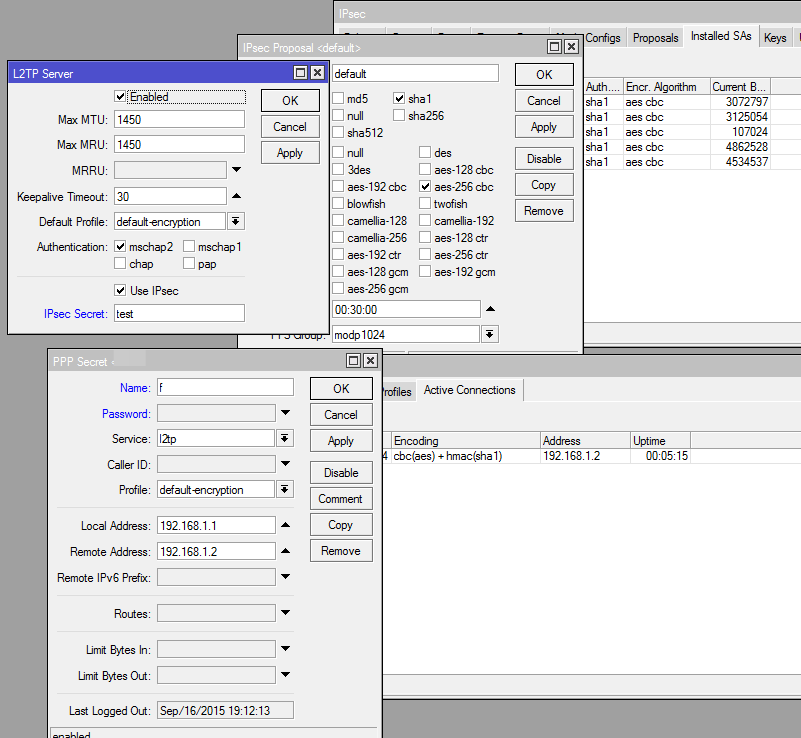

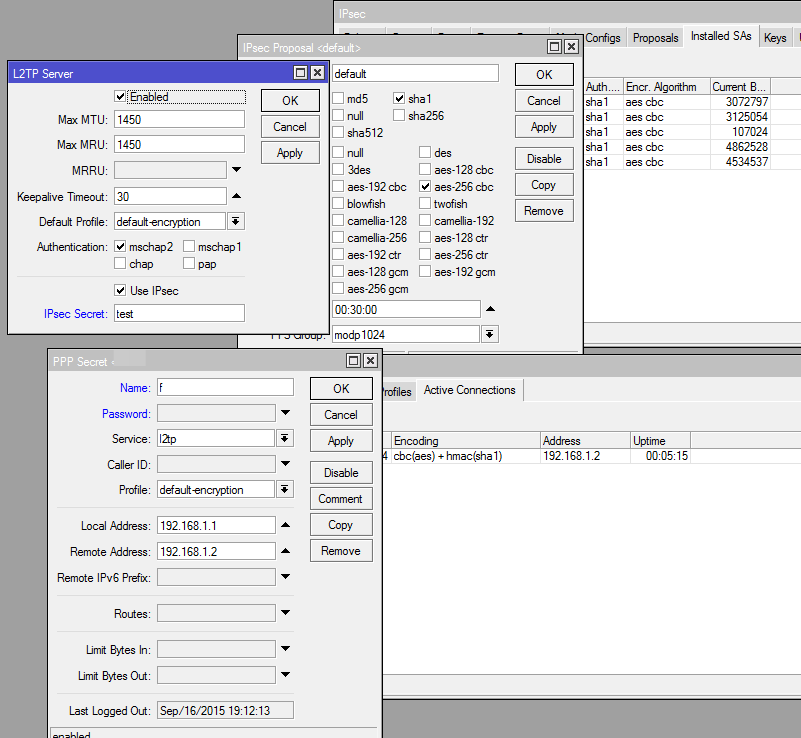

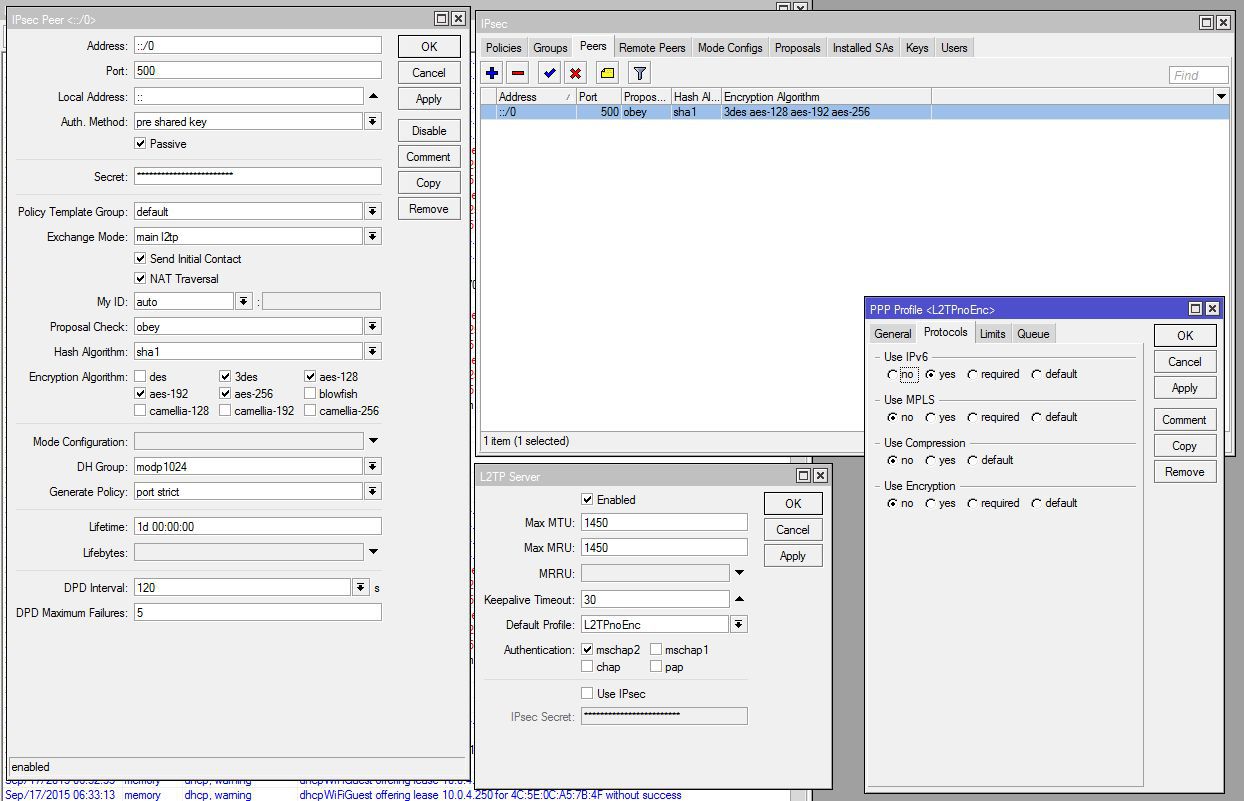

В моём случае всё стартует только если в l2tp-server включен IPSec, задан ключ для IPSec, создан secret (пользователь с Local и Remote IP) и в proporsal sha1+aes-256 (это все изменения от дефолтных настроек).