Предполагаю что самое слабое звено - это то что всегда торчит наружу, т.е. сайт.Сам по себе сайт не создаёт дыру. Её создаёт "человеческий фактор" -

Как я понимаю в первых двух строчках 0.0.0.0 это два шлюза по умолчанию а маска 128 делит всю wan сеть пополам?Да, почти. Строго говоря, 0.0.0.0/128.0.0.0 не считается "по умолчанию". Только маршрут с маской 0.0.0.0 - настоящий "по умолчанию". Но для простоты можно не придираться и сказать так.

И пакеты летят то на первый интерфейс, то на другой?Да, в зависимости от адреса назначения. Что в общем случае неправильно (иногда бывает, что именно так задумано, но это не ваш случай). Исправьте на 0.0.0.0.

Есть ли способ быстро переключаться между двумя подключениями на винде?Да, та самая команда route, через которую (route print) вы показали маршруты.

route /? выводит подсказку, там внизу есть примеры:route add для добавления маршрута,route delete для удаления маршрута,route change для изменения.Возможно необходимо прописать какие-то правила в iptables?Разве что через iptables покрасить (маркировать) ssh-трафик, и потом на основе покраски маршрутизировать его мимо туннеля.

задаю "вопросы" к рабочему dnsDNS-сервер может быть рабочим, но он не обязательно что-то знает о хостах в вашей локальной сети. Выясните подробнее, что это за "рабочий сервер", как он настроен.

И есть зарубежная бюрократическая контора, которой нужно продемонстрировать информацию.Ключевой вопрос: "Кому это нужно?"

- Я никому ничего не даю в руки. Это бесполезно: тебе нужно, ты и бери!Если нужно зарубежной бюрократической конторе - пусть они настраивают себе VPN или прокси.

(Алиса в Зазеркалье)

мой трафик идёт через Amazon, с чего бы это? Это VPN, наверное.

Крутить траффик весь не обязательно, требуется просто заходить на веб-морду конкретной камерыВы сами ответили на свой вопрос. Просматриваете\записываете картинку с камеры - трафик идёт, не просматриваете и не записываете - трафик не идёт. Насколько толстый трафик - это в настройках каждой камеры.

И что ещё следует учесть при таком объёме устройств?Если будет 10000 VPN-соединений, то на вашем устройстве нужен довольно мощный процессор. Например, ПК в качестве VPN-сервера.

add action=masquerade chain=srcnat dst-address-list=CamsS out-interface=\А что у нас входит в CamsS?

L2tpS

Building on the last example, one might attempt the so-called ‘‘kill-switch’’, in order to prevent the flow of unencrypted packets through the non-WireGuard interfaces, by adding the following two lines ‘PostUp‘ and ‘PreDown‘ lines to the ‘[Interface]‘ section:

PostUp = iptables -I OUTPUT ! -o %i -m mark ! --mark $(wg show %i fwmark) -m addrtype ! --dst-type LOCAL -j REJECT

PreDown = iptables -D OUTPUT ! -o %i -m mark ! --mark $(wg show %i fwmark) -m addrtype ! --dst-type LOCAL -j REJECT

Есть на борту TP-Link TL-er6120.На борту чего? Вы находитесь на судне или на авиалайнере? :)

Сеть идёт: провайдер - медиаконвертер - kerio - switch, мне надо отделить эту сетьОтделить от чего? :)

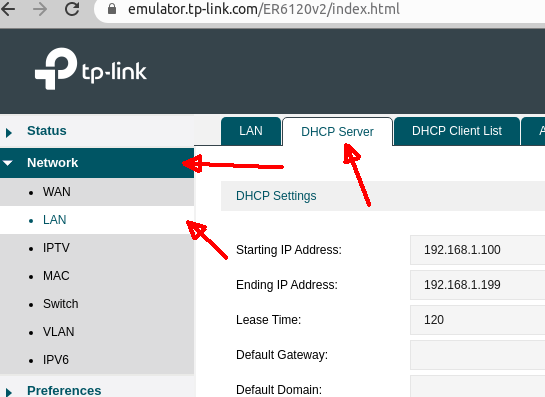

знаю что есть веб интерфейс, там что каждому порту можно прописать ip/mask?Если боитесь сразу зайти на веб-интерфейс реальной железяки, то есть эмулятор на официальном сайте:

Каким образом тп линк поймет что ему надо отдавать динамику в свитч?Вот я никогда не держал в руках названную модель маршрутизатора. Загуглил, перешел по ссылке в эмулятор и даю ответ: Network -- LAN -- DHCP Server, для этого даже мозг не нужен, глаз видит, палец жмакает мышку.

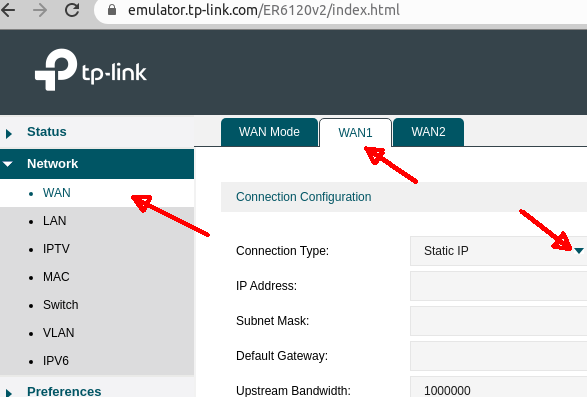

Каким образом прописывать статику от провайдера для tp-link'aАналогично, Network -- WAN -- WAN1 -- Connection Type -- Static IP

Каким образом настраивается базовая безопасность в tp-link'e?Если базовая, то настраивать ничего не нужно. Базовая обеспечивается из-коробки. Всё что сверх этого - не базовая, и зависит от конкретных требований, задач и т.д.