В общем виде это должно быть организовано примерно так:

- Поднят и функционирует туннель между роутерами;

- Поверх туннеля на обоих концах поднят EoIP-туннель;

- Локальные интерейсы и EoIP туннели объединяются в bridge на каждом роутере;

- Настраивается 2 DHCP-сервера на обоих роутерах, в качестве интерфейса DHCP нужно указать ваш bridge-интерфейс. DHCP network должна быть единой 192.168.0.0/16 в вашем случае указана в настройках обоих DHCP-серверов, а вот диапазоны (pool) выдачи адресов должны быть непересекающимися, входящие в обозначенную подсеть. Например, 192.168.0.2-192.168.0.255 на одном роутере и 192.168.1.2-192.168.1.255 на втором, в вашем случае.

- Создавать один DHCP на локальную и удаленную подсеть неправильно и опрометчиво - в случае разрыва туннеля между роутерами - на стороне, где нет DHCP истекут сроки аренды, со всеми вытекающими.

- Лишний broadcast можно заблокировать с помощью /interface bridge filter.

- Обязательно нужно создать правило, блокирующее DHCP-запросы между удаленными сетями, например так:

/interface bribge filter

add action=drop chain=forward comment="Drop DHCP requests over EoIP bridge" disabled=no in-interface=eoip-tunnel1 ip-protocol=udp mac-protocol=ip src-port=68

Таким способом можно объединить и больше чем две удаленные сети, выстраивая оптимальную топологию. Работает без проблем, щироковещательный трафик незначительный.

P.S. Вместо EoIP-туннеля предпочтительнее использовать VPLS. В своих настройках отталкивался от

презентации Дмитрия Кузнецова, на деле все оказалось немного проще, приведу отличия моих настроек:

- Необходимо настроить маршрутизацию между удаленными интерфейсами lo, при этом в качестве шлюза на стороне впн-сервера предпочтительнее указать remote address впн-клиента, а не сам впн-интерфейс, либо создать bind для впн-клиента, чтобы в маршруте интерфейс не заменялся на unknow при переподключении.

- В список LDP-интерфейсов достаточно добавить только "пустые" bridge, впн-интерфейсы добавлять не нужно.

После перехода на VPLS заметил некоторое "оживление" сети и прирост максимальной скорости при скачивании файлов.

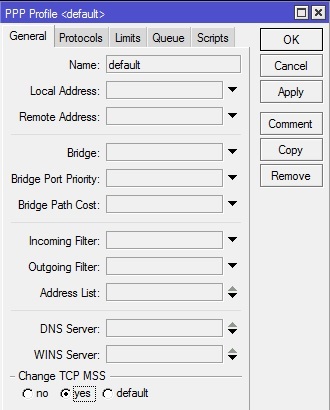

2. В профиле PPP, который указан для вашего подключения выберите "yes" для параметра Change TCP MSS.

2. В профиле PPP, который указан для вашего подключения выберите "yes" для параметра Change TCP MSS.