Linux

- 1 ответ

- 0 вопросов

1

Вклад в тег

sysctl net.ipv4.ip_forward=1 # Разрешаем шлюзу передавать транзитный трафик

iptables -F FORWARD # На всякий случай очистим цепочку FORWARD

# Разрешаем проходить пакетам по уже установленным соединениям

iptables -A FORWARD -m conntrack --ctstate ESTABLISHED,RELATED -j ACCEPT

# Разрешаем исходящие соединения из локальной сети к интернет-хостам

iptables -A FORWARD -m conntrack --ctstate NEW -i eth1 -j ACCEPT

iptables -P FORWARD DROP # Весь остальной транзитный трафик — запрещаем.

iptables -t nat -F POSTROUTING # На всякий случай очистим цепочку POSTROUTING таблицы nat

# Маскарадим весь трафик, идущий через eth0

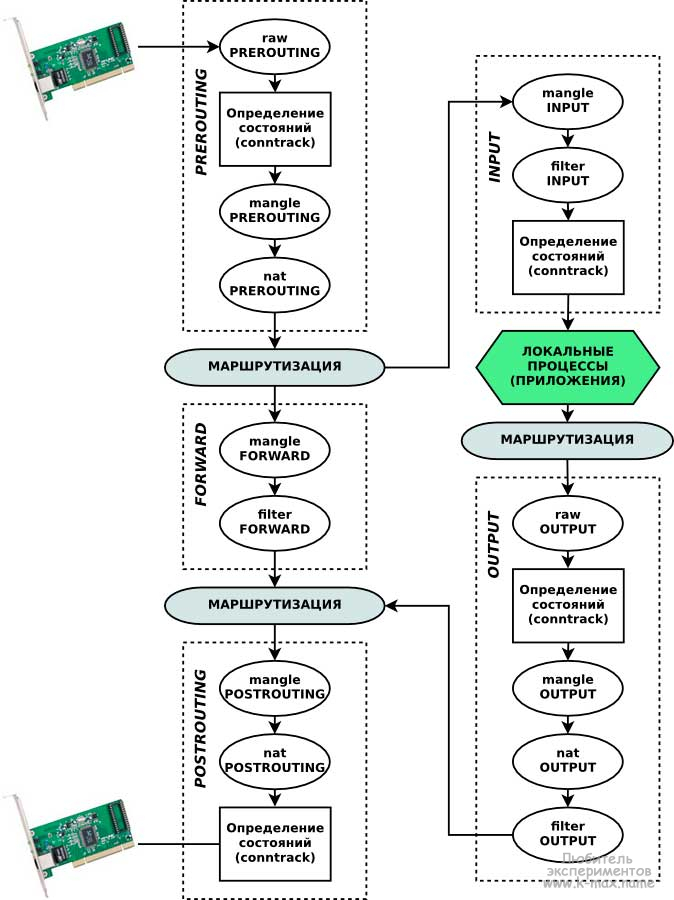

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE#вот тут есть вопрос: я запрещаю все локальные исходящие пакеты с eth0, но с eth1->eth0 - будет считаться ?Этим правилом отрубишь выход в инет с самого дебиан-роутера, т.к. пакет сначала проходит output а потом уже postrouting. Вот схема наглядная:

iptables -A OUTPUT -o etho -j DROP