Смысл в следующем:

у меня дома есть комп с eth0 - инет (прямой по dhcp от провайдера) и eth1 - который подключен к роутеру через который я хочу раздавать вафлю, но нет времени настраивать.

Т.к. я только перешёл на линукс (кстати DEBIAN JESSIE), я поставил ещё и на работе на виртуалку его, дабы написать скриптик по настроики сети и просто дома выполнить.

Но есть проблема, мне его надо проверить, уже 2 попытки настроить дома не увенчались успехом (поэтому решил делать так), собственно вопрос:

как настроить роутинг пакетов на eth1 и проверить его, т.е. пакеты будут раздаваться только через eth0->eth1->browser, если например сделать ifconfig eth1 down - то инет отрубится ?

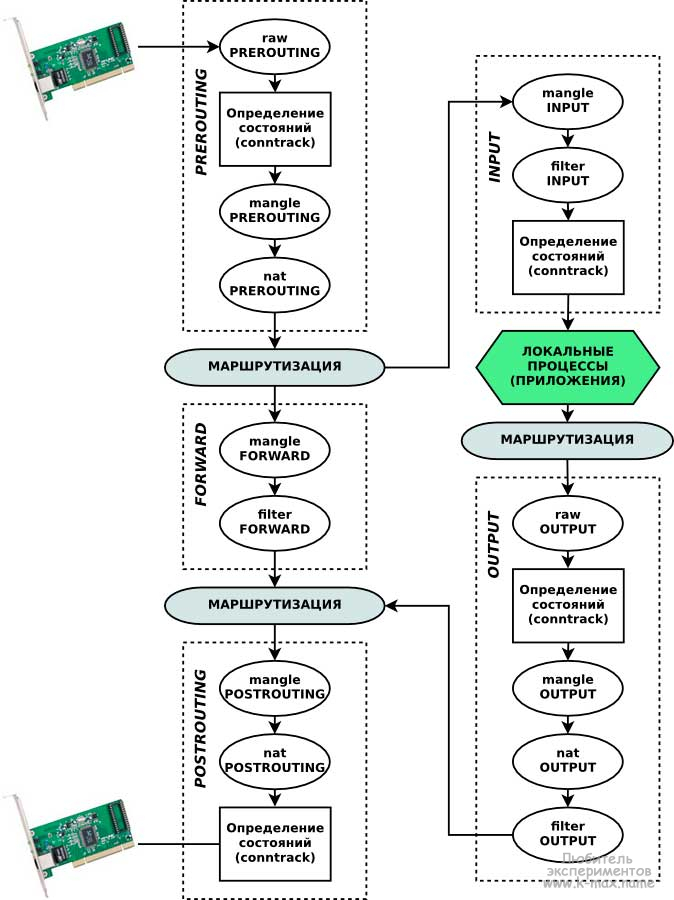

пробовал так:

#принимаем только установленные

iptables -P INPUT DROP

iptables -A INPUT -i eth0 -m state --state ESTABLISHED,RELATED -j ACCEPT

#тут пытаюсь направить все пакеты на eth1

iptables -tnat -A PREROUTING -i eth0 -j DNAT --to-destination 192.168.10.5

#собственно думаю понятно, что я хотел сделать

iptables -P FORWARD DROP

iptables -A FORWARD -i eth0 -o eth1 -j ACCEPT

iptables -A FORWARD -i eth1 -o eth0 -j ACCEPT

#вот тут есть вопрос: я запрещаю все локальные исходящие пакеты с eth0, но с eth1->eth0 - будет считаться ?

iptables -A OUTPUT -o etho -j DROP

#собственно сам роутинг

iptables -tnat -A POSTROUTING -o eth0 -j MASQUERADE