/ip firewall nat add action=dst-nat chain=dstnat dst-port=1080 in-interface=WAN protocol=tcp to-addresses=192.168.20.10 to-ports=1080

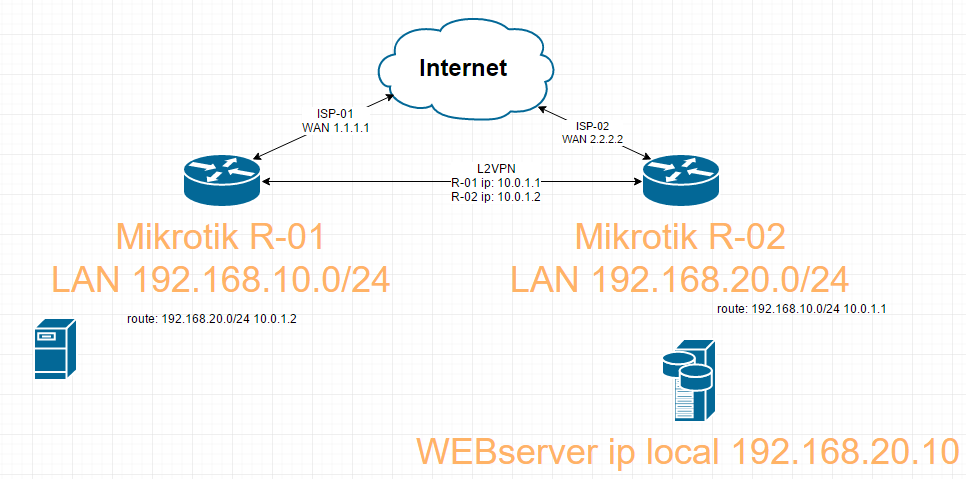

Дальше все зависит от того, нужно ли вашему серверу знать ip адреса с которых к нему подключаются или нет, если нет, то вам нужно сделать маскарадинг трафика который направляется на адрес 192.168.20.10 и порт 1080

/ip firewall nat add action=masquerade chain=srcnat dst-address=192.168.20.10 dst-port=1080 protocol=tcp src-address=!192.168.10.0/24

Тогда пакеты к веб серверу будут прилетать с адресом интерфейса R-01, который смотрит в сторону R-02.

Если же нужно сохранить адрес источника, то маскарадить трафик не нужно, а на R-02 нужно маркировать трафик пришедший с интерфейса смотрящего в vpn туннель, направляющейся на 192.168.20.10 и потом возвращать его не через шлюз по умолчанию, а в туннель.