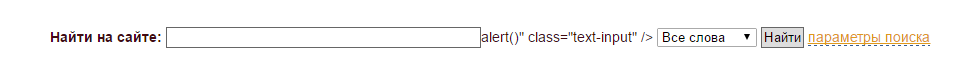

Да, это XSS и можно исполнять почти любой (Если фильтры все же есть) JavaScript код в браузере клиента... Нет фильтра на кавычки и они не преобразовываются в html-код. Можно попробовать разное:

"onfocus=prompt(/OPENBUGBOUNTY/) autofocus= />

"onmouseover=confirm(/OPENBUGBOUNTY/)

"onload=prompt(/XSSPOSED/)

Для защиты нужно бы использовать функции PHP:

strip_tags() – удаляет из строки все HTML-теги, кроме разрешённых.

htmlspecialchars() – заменяет все спецсимволы на их HTML-аналоги.