ip route add to default via 10.10.10.1 table 100

ip rule add iif lo to 10.10.10.0/24 lookup main prio 16000

ip rule add iif lo to default lookup 100 prio 16010not from all fwmark 0xca6c lookup 51820

ip rule add from 10.10.10.100 lookup main

$ ip route

default via 10.10.10.1 dev eth0

1.1.1.1 via 10.10.10.1 dev eth0

10.10.10.0/24 dev eth0 proto kernel scope link src 10.10.10.100

172.17.0.0/16 dev docker0 proto kernel scope link src 172.17.0.1$ ip route

default via 10.10.10.1 dev eth0 onlink

1.1.1.1 via 10.10.10.1 dev eth0

10.5.0.0/16 dev nordlynx proto kernel scope link src 10.5.0.2

10.10.10.0/24 dev eth0 proto kernel scope link src 10.10.10.100

172.17.0.0/16 dev docker0 proto kernel scope link src 172.17.0.1$ ip route show table all

default dev nordlynx table 51820 scope link

default via 10.10.10.1 dev eth0 onlink

10.5.0.0/16 dev nordlynx proto kernel scope link src 10.5.0.2

10.10.10.0/24 dev eth0 proto kernel scope link src 10.10.10.100

172.17.0.0/16 dev docker0 proto kernel scope link src 172.17.0.1

broadcast 10.5.0.0 dev nordlynx table local proto kernel scope link src 10.5.0.2

local 10.5.0.2 dev nordlynx table local proto kernel scope host src 10.5.0.2

broadcast 10.5.255.255 dev nordlynx table local proto kernel scope link src 10.5.0.2

broadcast 10.10.10.0 dev eth0 table local proto kernel scope link src 10.10.10.100

local 10.10.10.100 dev eth0 table local proto kernel scope host src 10.10.10.100

broadcast 10.10.10.255 dev eth0 table local proto kernel scope link src 10.10.10.100

broadcast 127.0.0.0 dev lo table local proto kernel scope link src 127.0.0.1

local 127.0.0.0/8 dev lo table local proto kernel scope host src 127.0.0.1

local 127.0.0.1 dev lo table local proto kernel scope host src 127.0.0.1

broadcast 127.255.255.255 dev lo table local proto kernel scope link src 127.0.0.1

broadcast 172.17.0.0 dev docker0 table local proto kernel scope link src 172.17.0.1

local 172.17.0.1 dev docker0 table local proto kernel scope host src 172.17.0.1

broadcast 172.17.255.255 dev docker0 table local proto kernel scope link src 172.17.0.1$ ip route

0.0.0.0/1 via 10.8.3.1 dev tun0

default via 10.10.10.1 dev eth0 onlink

1.1.1.1 via 10.10.10.1 dev eth0

10.8.3.0/24 dev tun0 proto kernel scope link src 10.8.3.3

10.10.10.0/24 dev eth0 proto kernel scope link src 10.10.10.100

<IP VPN сервера> via 10.10.10.1 dev eth0

128.0.0.0/1 via 10.8.3.1 dev tun0

172.17.0.0/16 dev docker0 proto kernel scope link src 172.17.0.1

net.ipv4.ip_forward = 1

ip route show table 220 не даёт ничего: эта таблица пуста. Честно говоря, откуда она взялась - я не знаю.

1. Разрешать соединения с IP VPN сервера.

2. Разрешать соединения, которые прописаны в настройках белого списка приложения

3. Отклонять все остальные соединения.

$ sudo ip route list

default via 10.10.10.1 dev eth0 onlink

1.1.1.1 via 10.10.10.1 dev eth0

10.5.0.0/16 dev nordlynx proto kernel scope link src 10.5.0.2

10.10.10.0/24 dev eth0 proto kernel scope link src 10.10.10.100

172.17.0.0/16 dev docker0 proto kernel scope link src 172.17.0.1$ sudo ip route

default via 10.10.10.1 dev eth0 onlink

1.1.1.1 dev eth0 scope link

10.5.0.0/16 dev nordlynx proto kernel scope link src 10.5.0.2

10.10.10.0/24 dev eth0 proto kernel scope link src 10.10.10.100

172.17.0.0/16 dev docker0 proto kernel scope link src 172.17.0.1

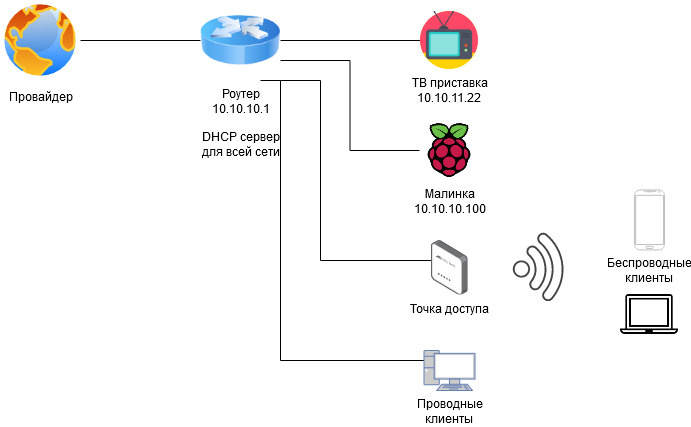

По поводу Microtic, что бы не плодить веток я написал вот в этом комментарии: Как исправить очень медленный роутинг локального трафика при подключённом VPN?