РБ? Не началась ли и у вас практика "госсертификата"? Очень похоже на это.

1. Скорее всего придется смириться. Нажмите "Подробнее" и посмотрите, что за сертификат. Это очень похоже на бампинг, причем весьма корявый. То есть, некто выдает сертификаты для всех перечисленных сайтов, а браузер ему доверяет потому что этот некто - в списке доверенных.

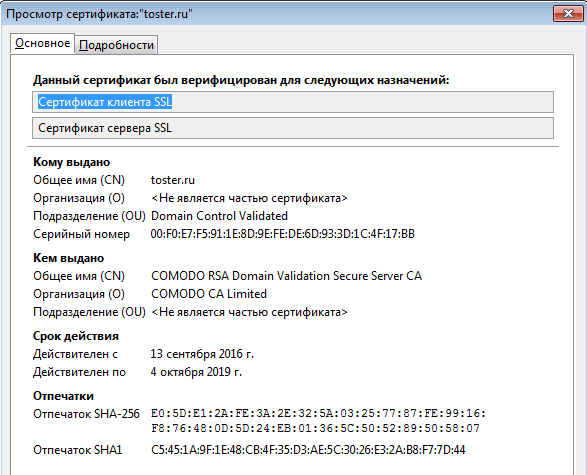

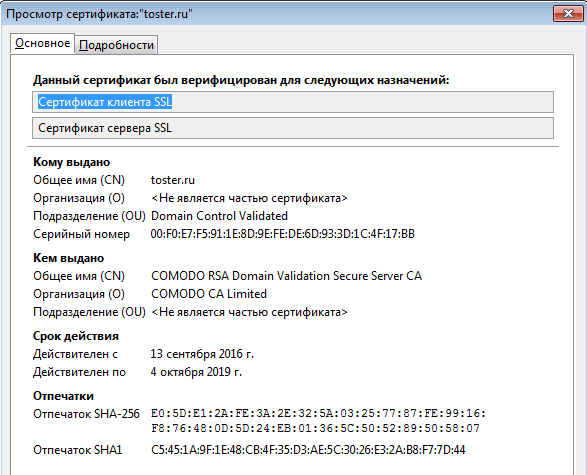

Вот так выглядит сертификат тостера:

2. Если это то, что я предполагаю (а есть все основания) - оно не просто угрожает - оно обнуляет ее нафиг. Ну, по отношению к издателю Sample 2

3. Нет

4. Если это то, что я предполагаю, то этот вирус называется либо "провайдер" либо "государство"

Вкратце: Либо провайдер, либо государство установило корневой сертификат, нелепо названный Sample 2, который издает

поддельные сертификаты всех приведенных сайтов. Зачем? А таким образом он просматривает SSL-соединение. В корпоративной среде - это стандартная практика уже. То есть, все Ваши данные, передаваемые по данному соединению

видны издателю Sample 2. Почему? А он с помощью этого нехитрого трюка перехватил начальный ключ соединения и теперь может его расшифровать :)