Про iotop и top уже сказали, стоит добавить так же про iftop, который показывает сетевую активность и через который можно посмотреть, с какой интенсивностью на какие порты идет трафик.

Что касается "хакерской активности," то это понятие весьма обширное и тянет если не на книгу, то на приличную статью точно. В качестве основных действий при подозрении на взлом можно порекомендовать просмотр логов (в частности вывод команд last и lastlog), просмотр списка запущенных демонов на предмет "левых" процессов (часто на взломанных системах хакеры запускают какой-нибудь perl-скрипт или бинарник, который соединяется с подконтрольным злодею хостом для получения команд). Важно: в тех перловых ботах, что мне попадались, зачастую используется хитрая функция, подменяющая имя запущенного скрипта каким-нибудь безобидным (например httpd), при этом если смотреть список процессов от рута командой ps auxwww то этот зловред отобразится в списке примерно так:

perl /tmp/bot.pl --name "httpd -DSSL"При этом самого файла /tmp/bot.pl может и не существовать, это значит, что его удалили после запуска, что бы он случайно не попался на глаза админу. Прежде, чем прибить процесс бота, стоит посмотреть с каким сервером он соединяется, т. е. где у него "командный центр," этого можно сделать командой

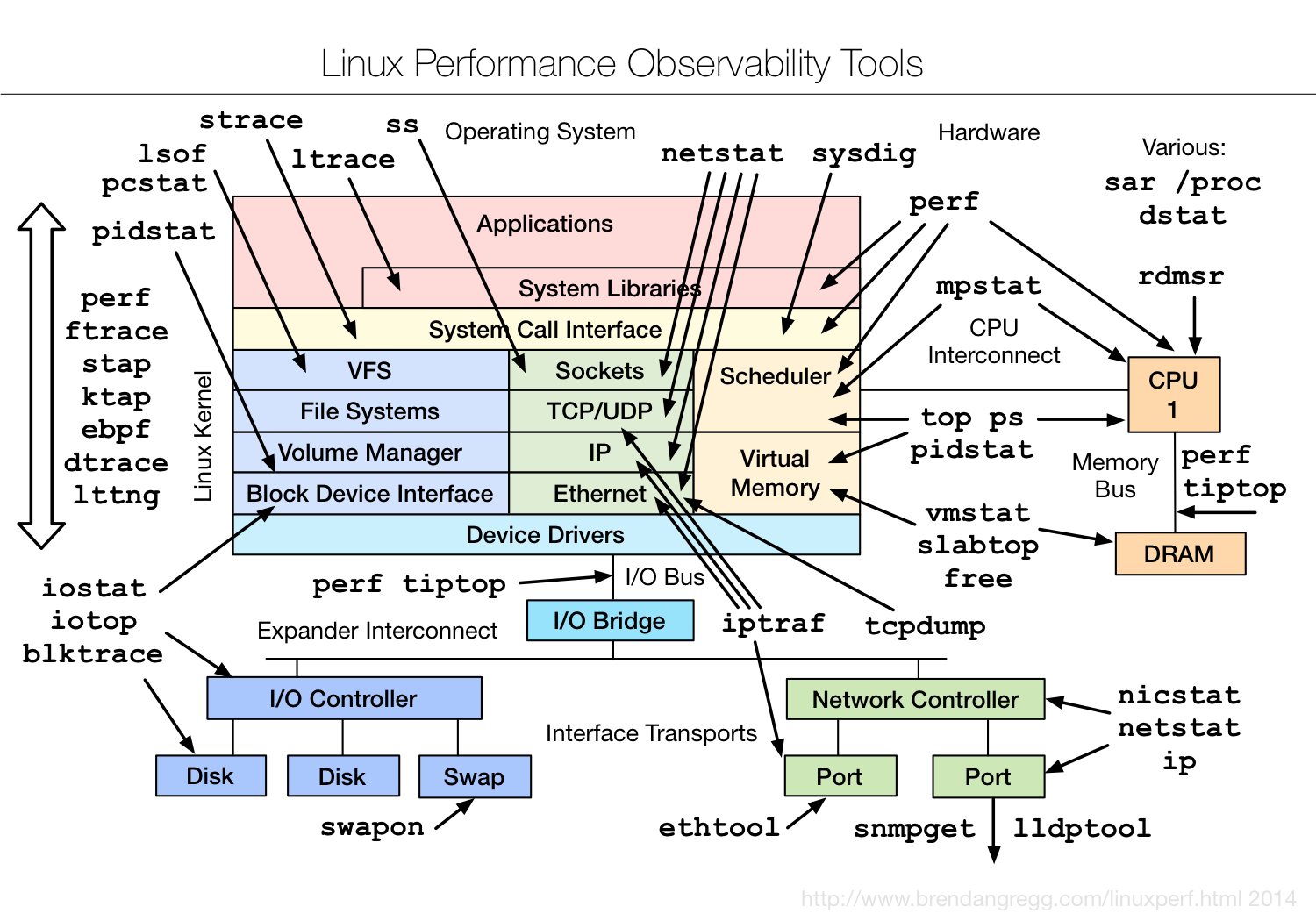

netstat -anp | grep PID_процесса_бота

Ну а дальше уже по вкусу, либо просто вносим этот адрес в черный список на файрволе и идем копать логи веб-сервера, php, ftp и ssh на предмет следов проникновения, либо, если уж совсем руки чешутся, можно посмотреть, каким трафиком обменивается бот с командным центром. Сделать это можно командой

tcpdump -Nn -i имя_сетевого_интерфейса -x host ip_командного_центра