Есть программа на с++:

#include "stdafx.h"

#include <iostream>

using namespace std;

int main(int argc, char *argv[]) {

char buf[3];

strcpy_s(buf,sizeof(buf), argv[1]);

return 0;

}

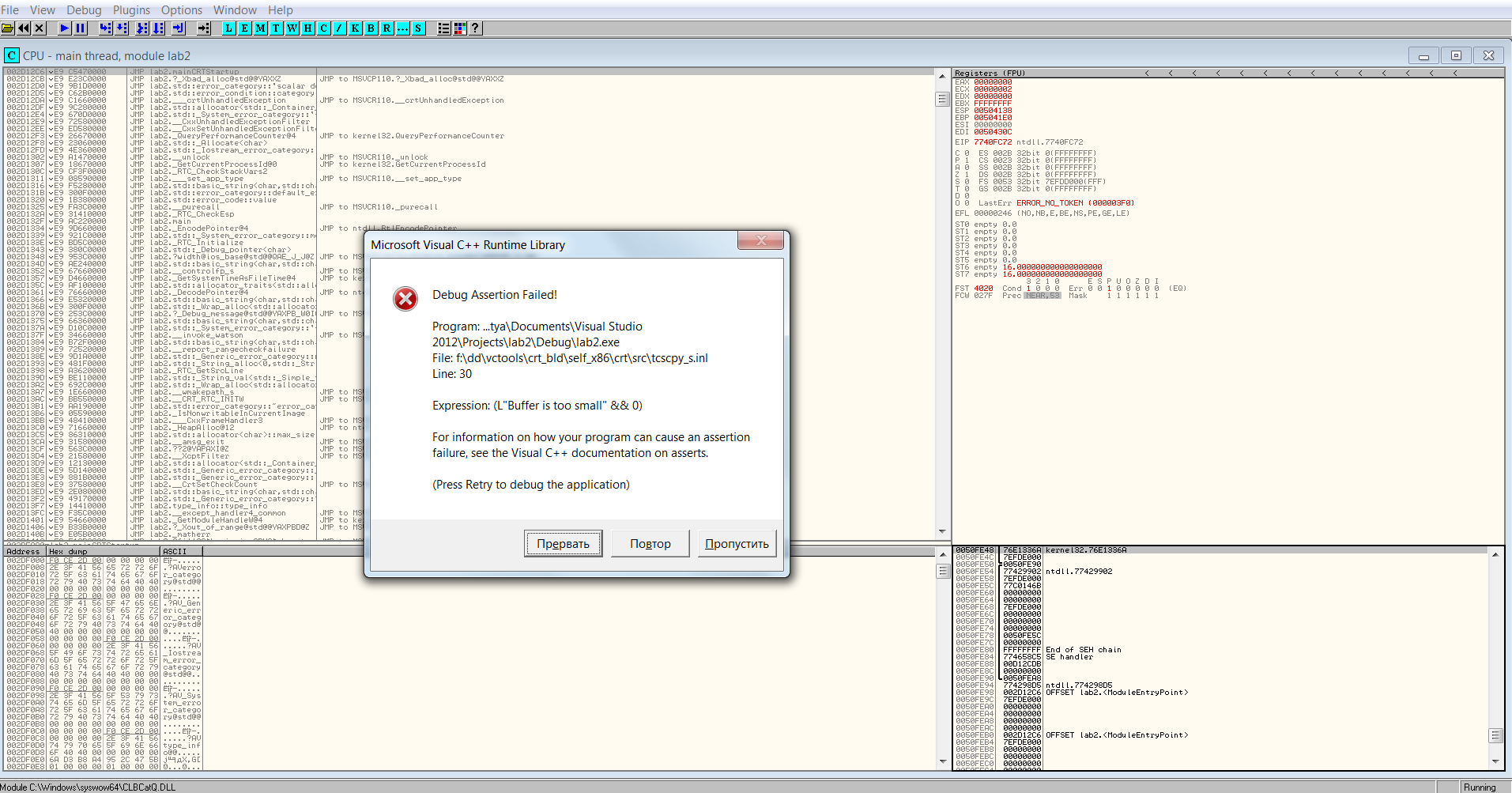

В ней есть уязвимое место - strcpy_s(buf,sizeof(buf), argv[1]);

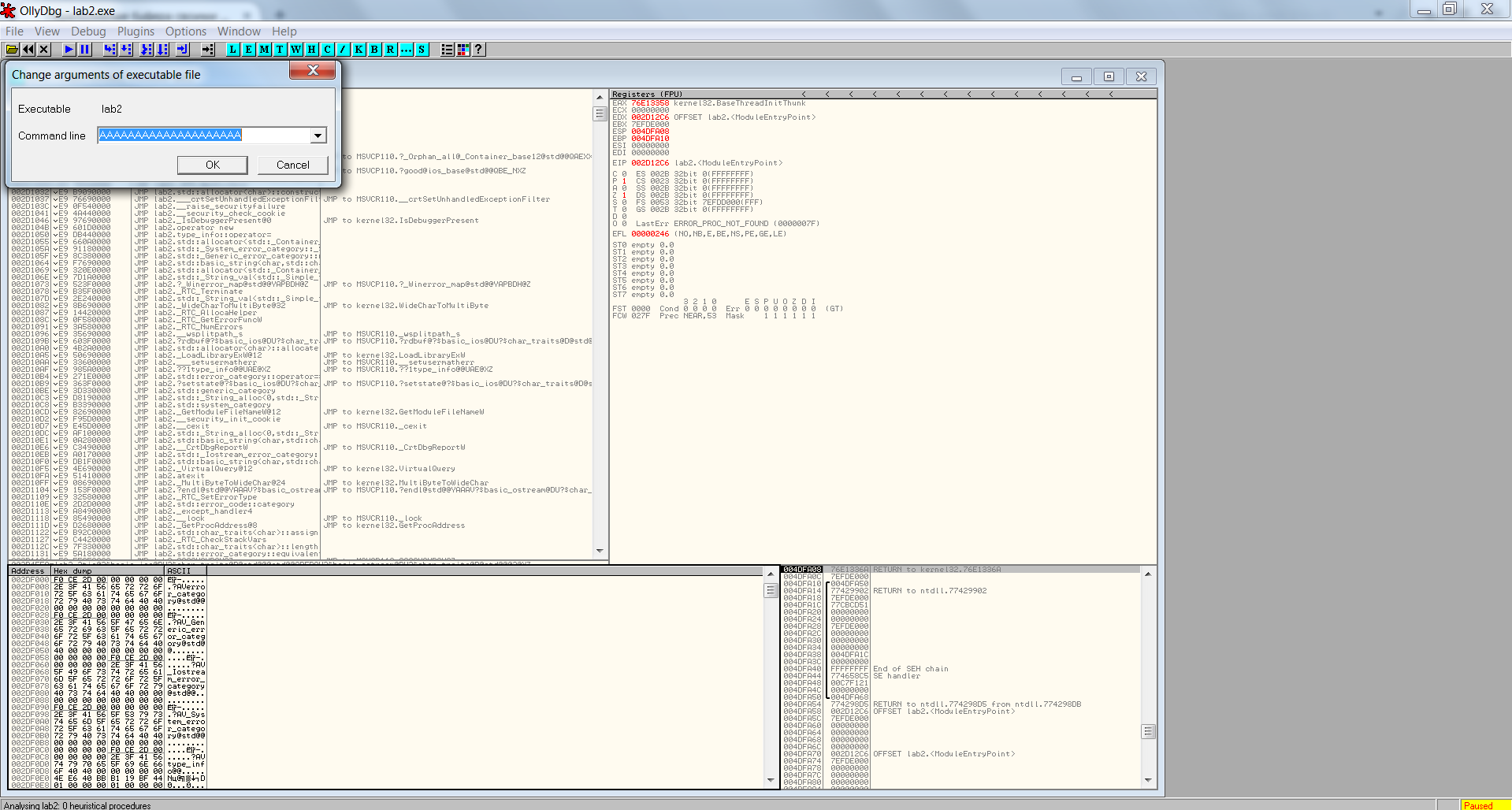

Пытаюсь отладить и отловить наличие ошибки в программе через ollyDbg.

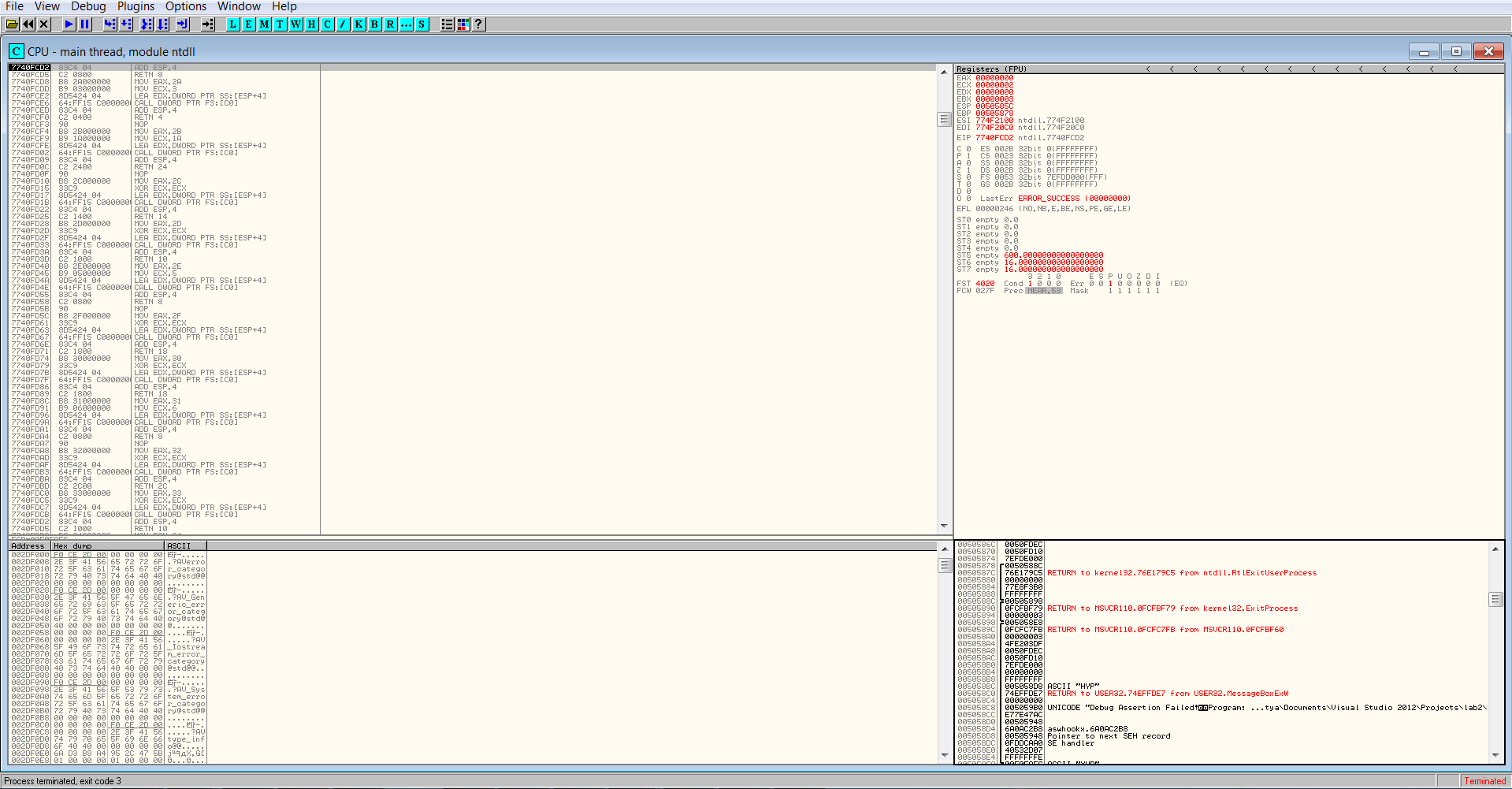

Импортирую программу, задаю входной аргумент, например, 20 символов A, перезапускаю программу с новыми аргументами , два раза нажимаю F9, вылетает сообщение об ошибке (это понятно почему) , но дальше не могу разобраться, где написано о наличии ошибки? Должно быть что-то похожее на Access Violation when execution (41414141) ( читала пример на просторах интернета) , но не могу найти эту строчку никак

Кто может помочь разобраться? Заранее спасибо!